Autenticación multifactor (MFA)

¿Qué es la autenticación multifactor (MFA)?

MFA son las siglas en inglés de la autenticación multifactor. Requiere que un usuario presente múltiples factores de autenticación al iniciar sesión en un sitio web o servicio. Estos factores pueden estar ligados a algo que conocen, a algo que tienen y/o a algo que les es inherente (como una huella digital).

La autenticación multifactor es un medio de verificación de identidad en línea. Las empresas la utilizan para protegerse de los inicios de sesión fraudulentos y, por tanto, de la apropiación de cuentas. Es más seguro que usar solo un nombre de usuario y una contraseña y, como hemos visto en los últimos años, se está extendiendo cada vez más en el mundo online.

Con la MFA, el usuario debe utilizar dos o más factores para verificar su identidad digital. La función de estos factores es que el software confirme que el usuario es quien dice ser. Al utilizar la autenticación multifactor para hacer más complejo el proceso de inicio de sesión, las empresas pueden mejorar su seguridad para disuadir a los estafadores y otros ciberdelincuentes.

¿Qué es la autenticación de dos factores (2FA)?

La autenticación de dos factores es un tipo de autenticación multifactor que implica dos factores específicamente. En otras palabras, hay dos cosas que el cliente tiene que proporcionar, probar o compartir, como una contraseña, un escaneo de la huella dagital o un escaneo del iris.

MFA vs 2FA

Los términos «autenticación multifactor» (MFA) y «autenticación de dos factores» (2FA) se utilizan a menudo indistintamente, pero no son lo mismo. Como el término indica, la 2FA es una forma de MFA en la que se utilizan exactamente dos factores para autenticar al usuario. La MFA, por su parte, puede utilizar dos factores pero también puede utilizar más. En otras palabras, toda 2FA es MFA. Pero no toda MFA es 2FA.

Puede que sea más fácil entender las diferencias entre MFA y 2FA comparando ambas directamente. Vamos a desglosarlo todo:

| Autenticación multifactor | Autenticación de dos factores |

| Utiliza múltiples factores para confirmar la identidad del usuario | Utiliza dos factores para confirmar la identidad del usuario |

| Una combinación de algo que el usuario sabe, algo que el usuario tiene y algo inherente al usuario | Requiere dos factores, seleccionados entre algo que el usuario conoce, algo que el usuario tiene y algo inherente al usuario |

| Ofrece una mayor protección contra los inicios de sesión fraudulentos, en comparación con el uso de solo nombres de usuario y contraseñas, con una protección adicional con cada factor extra | Ofrece una mayor protección contra los inicios de sesión fraudulentos, en comparación con el uso de nombres de usuario y contraseñas. |

¿Qué es la autenticación sin contraseña?

La autenticación sin contraseña es un tipo de credencial sin contraseña y describe específicamente que un usuario puede iniciar sesión en un sitio web o servicio sin necesidad de utilizar una contraseña. En su lugar, utilizan un método diferente para verificar su identidad, como el acceso a través de un mensaje de correo electrónico o su voz.

Quizá la forma más sencilla de autenticación sin contraseña consista en seguir un enlace desde la cuenta de correo electrónico o un SMS. Pero también pueden vincularse a la biometría, los gestos, los códigos de un solo uso generados de forma exclusiva, etc.

Autenticación sin contraseña vs MFA

La autenticación multifactor y la autenticación sin contraseña no son lo mismo. El enfoque sin contraseña simplemente sustituye el uso de una contraseña por un factor de autenticación diferente. Cuando se utiliza solo, es decir, no en combinación con una frase de contraseña, biometría, etc., es una forma de autenticación de un solo factor que, sin embargo, se considera más segura que una simple contraseña.

Dicho esto, la autenticación sin contraseña también puede utilizarse como parte de un proceso de autenticación multifactor, razón por la cual la gente a veces confunde los dos.

La MFA puede ser (más) segura, pero introduce fricciones en la experiencia del cliente. SEON puede ayudar a verificar y autenticar a los usuarios sin interrumpir su viaje.

Más información

¿Cómo funciona la autenticación multifactor?

La MFA funciona añadiendo capas al proceso de inicio de sesión. El usuario debe presentar al menos dos factores para verificar su identidad digital, y estos factores incluyen tres categorías:

- Algo que el usuario conoce: puede ser una contraseña, un PIN o una información sobre el usuario (el apellido de soltera de su madre es un ejemplo común).

- Algo que el usuario tiene: puede ser un hardware, como un teléfono móvil o una computadora, un activo digital como un token de software o una clave de seguridad.

- Algo inherente al usuario: las huellas digitales, el iris y la voz son las más utilizadas para este tipo de verificación biométrica.

La autenticación multifactor utiliza dos o más de estas categorías.

Por ejemplo, una empresa puede exigir a un usuario que introduzca una contraseña y también un código que la empresa le envía por SMS. Esto requiere algo que conocen (la contraseña) y algo que tienen (el móvil que recibe el SMS). La empresa también podría requerir una huella digital o un escáner de iris -algo inherente al usuario- para mayor seguridad.

Autenticación pasiva vs activa

Algunos factores de MFA son activos. Es decir, el usuario debe realizar una acción como introducir una contraseña o decir un código de acceso. Otros son pasivos, como que el usuario simplemente se acerque la cámara a la cara o tenga acceso a un dispositivo conocido y previamente verificado.

Muchas empresas utilizan una combinación de pasos de autenticación pasiva y activa, siendo la autenticación pasiva la que reduce la fricción y mejora así la experiencia del cliente. La autenticación sin fricciones pasiva también puede incluir comprobaciones pasivas como las que realiza el software de prevención del fraude bajo el capó, basándose en el hardware y el software del cliente, así como en otros puntos de datos de partida.

¿Cuáles son los tipos de autenticación multifactor?

Las soluciones de autenticación multifactor difieren de una empresa a otra. Sin embargo, normalmente se encuadran en uno de los siguientes tipos de MFA.

Biometría

Allied Market Research prevé que el mercado de la biometría móvil pasará de un valor de 24.600 millones de dólares en 2021 a 184.800 millones en 2031. La autenticación biométrica puede utilizar la voz, las huellas dactilares o el reconocimiento facial o de la retina de una persona. También puede vincularse al reconocimiento del comportamiento de tecleo (cadencia de tecleo), ya que es otra característica inherente al usuario.

Códigos de acceso de un solo uso

Los códigos de acceso de un solo uso (OTP) son códigos que un usuario recibe en un dispositivo o cuenta de confianza y que debe introducir en un plazo determinado. El usuario suele recibir el código en su teléfono móvil o computadora a través de un SMS o un correo electrónico o mediante una aplicación en su teléfono.

Los OTP suelen ser códigos numéricos, pero también pueden ser alfanuméricos. También pueden proporcionarse en forma de un enlace del navegador en el que el usuario debe hacer clic. Este tipo de factor MFA es muy utilizado, pero es importante tener en cuenta que es posible que los actores maliciosos intercepten estas comunicaciones en su esfuerzo por obtener acceso a las cuentas de los usuarios.

Aplicaciones

Además de recibir OTPs como parte del proceso de autenticación, las aplicaciones oficiales para móviles y tabletas también pueden utilizarse para la autorización a través de avisos en el dispositivo, donde el usuario puede aprobar o rechazar el intento de autenticación.

Tokens duros vs. Tokens blandos

Los tokens duros son objetos físicos que se utilizan durante el proceso de autenticación. Los llaveros, las tarjetas inteligentes y las unidades USB son ejemplos de tokens duros. A menudo se consideran muy seguros, ya que el usuario debe tener el token duro consigo durante el intento de inicio de sesión. Sin embargo, son vulnerables a los ataques «man-in-the-middle», así como al robo. Los usuarios también pueden perderlos.

Los tokens blandos, en cambio, utilizan un software que puede integrarse en un dispositivo y que las empresas pueden actualizar automáticamente. Son mucho más baratos y fáciles de desplegar que los tokens duros, pero tienen sus propios defectos, como la piratería informática.

¿Por qué es importante la MFA?

La autenticación multifactor es importante porque ayuda a las empresas a proteger sus datos y los de sus usuarios. Hoy en día, los ataques de robo de cuentas suponen un riesgo mayor que en décadas anteriores, ya que muchas cuentas de clientes contienen información sobre sus tarjetas de crédito.

Por ejemplo, Amazon invita a los compradores a almacenar la información de su tarjeta para poder realizar el pago más rápidamente. Pero esto significa que un estafador tiene mucho más que beneficiarse si consigue acceder a la cuenta de este comprador.

La seguridad de la información es de suma importancia. Fortune Business Insights prevé que el mercado de la seguridad de la información alcanzará un valor de 366.100 millones de dólares en 2028, mientras que Accenture informa de que el 68% de los líderes empresariales consideran que los riesgos de ciberseguridad a los que se enfrentan están aumentando.

A la vista de estas cifras, resulta preocupante que el 54% de las empresas considere que sus sistemas informáticos no son lo suficientemente sofisticados para hacer frente a los ciberataques avanzados. Cisco, por su parte, señala que el 42% de las empresas sufre de fatiga o apatía cibernética cuando se trata de defenderse proactivamente contra los ataques.

La magnitud del problema es evidente si tenemos en cuenta que las filtraciones de datos expusieron la asombrosa cifra de 22.000 millones de registros en 2021, y que el Centro de Recursos para el Robo de Identidad informó de que las filtraciones de datos aumentaron un 68% durante el año.

Las ventajas de la MFA

La MFA puede impedir de forma significativa los intentos maliciosos de acceder a las cuentas de forma fraudulenta. Esta es una de las razones por las que los requisitos de seguridad, como la autenticación reforzada del cliente (SCA), son tan importantes.

Según un estudio de Google, la 2FA mediante un SMS enviado al teléfono del usuario puede bloquear el 76% de los ataques de phishing dirigidos, el 96% de los ataques de phishing masivos y el 100% de los ataques de bots automatizados. Y lo que es mejor, el uso de 2FA en el dispositivo aumenta estas cifras hasta el 90% de los ataques dirigidos, el 99% de los ataques de phishing masivo y el 100% de los ataques de bots automatizados.

Microsoft, por su parte, descubrió que la MFA puede bloquear más del 99,9% de los ataques que ponen en peligro las cuentas.

Asóciate con SEON para reducir las tasas de fraude en tu negocio con el enriquecimiento de datos en tiempo real, machine learning y APIs avanzadas.

Pide una Demo

¿Qué tipo de ataques evita la autenticación multifactor?

La autenticación multifactor ayuda a prevenir una serie de ataques fraudulentos. Puede proteger contra:

- los robos de cuentas

- ataques de fuerza bruta y fuerza bruta inversa

- stuffing de credenciales

- el fraude con tarjeta que permite el inicio de sesión ilegal

- ataques de hombre en el medio (MitM)

- esquemas de lavado de dinero utilizando cuentas robadas

Por supuesto, la autenticación multifactor también puede proteger a las empresas de todos los ataques que comienzan con el compromiso de la cuenta de un usuario, lo que puede repercutir en el propio titular de la cuenta, en la empresa en la que se establece la cuenta, así como en terceros.

¿Cómo ayuda la MFA a detener el fraude?

La autenticación multifactor ayuda a detener el fraude al dificultar a los estafadores el acceso y el control de las cuentas de los usuarios. La autenticación de factor único, en la que el usuario solo proporciona una contraseña, es relativamente fácil de eludir para los delincuentes. La autenticación MFA es mucho más difícil porque la persona que se conecta tiene que adivinar, falsificar o adquirir más de un factor: por ejemplo, adivinar una contraseña, falsificar una huella digital y obtener acceso al correo electrónico de alguien para interceptar las contraseñas de un solo uso.

Por supuesto, ninguna solución es perfecta ni totalmente infalible. A medida que los métodos de MFA aumentan su sofisticación, también lo hacen los intentos de los estafadores por eludir estas defensas.

Por ejemplo, en los últimos años, los analistas han dado la voz de alarma sobre el hecho de que las comprobaciones biométricas no son imposibles de imitar o falsificar, lo que subraya lo importante que es la concienciación del público.

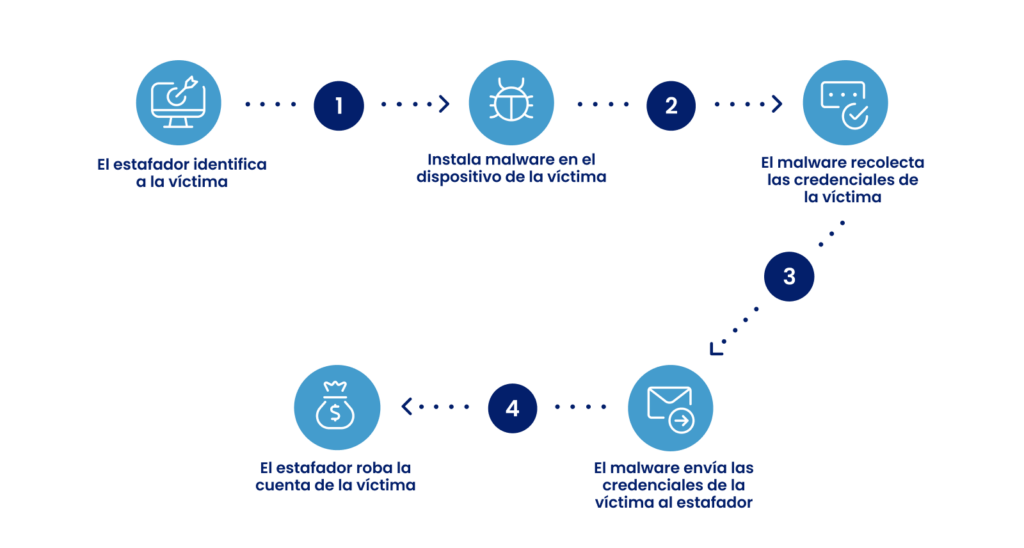

En la imagen de arriba se puede ver un escenario más: Los estafadores han utilizado un ataque de phishing para engañar al usuario e instalarle un malware. Este recogerá las credenciales de la víctima, como las contraseñas y los códigos de un solo uso y las enviará directamente a los estafadores en tiempo real, que las utilizarán para obtener el control.

Sin embargo, la MFA sigue proporcionando mucha más seguridad que la autenticación de un solo factor, por lo que muchas empresas la utilizan para proteger sus servicios y datos.

Para aquellas empresas que quieran ir más allá de esta protección rudimentaria sin añadir fricción a la experiencia del cliente, un sofisticado software de prevención del fraude examinará cientos de puntos de datos relacionados con el dispositivo y el software de un usuario, así como su ubicación y sus credenciales, para calibrar sus verdaderas intenciones.

Pero, sobre todo, un buen sistema de seguridad nunca es de talla única. Por el contrario, se ajusta para optimizar el recorrido del cliente, aumentando la fricción en función del riesgo percibido.

¿Qué significa esto? He aquí un ejemplo: a alguien que inicie sesión desde un dispositivo sospechoso se le pueden pedir varios factores de autenticación, mientras que a una persona que acceda desde un dispositivo y una IP en los que se le haya visto varias veces antes se le puede pedir sólo el mínimo.

Esta estrategia puede aplicarse a todo, desde la MFA hasta la prevención del fraude, pasando por los pedidos por parte de las empresas que buscan mantener a sus clientes lo más contentos posible sin comprometer la seguridad.

Fuentes

- onelogin: The Truth about Passwordless Authentication

- Dataprot: Two-Factor Authentication Statistics: A Good Password is Not Enough

- Biometric Update: Biometrics market to reach $136B by 2031…if mobile segment doesn’t top $184B first

- Security Intelligence: One-Time Password Security Might Fail 80% of the Time. IAM is Better

- Varonis: 166 Cybersecurity Statistics and Trends [updated 2022]

- Microsoft: One simple action you can take to prevent 99.9 percent of attacks on your accounts

Related Terms

Related Articles

Speak with one of our fraud experts

Feel free to reach out with any fraud-related questions or comments - we’ll get back to you as soon as possible.