Con fuentes que apuntan a un crecimiento global del mercado buy now, pay later (BNPL) del 20% cada año, los proveedores BNPL tienen las manos llenas, y no solo de dinero sino también con potenciales fraudes BNPL. Incluso es posible que esta tasa de crecimiento sea conservadora, si consideramos que Apple comenzó a invitar a sus usuarios de iOS 16.4 a su nuevo servicio de micropréstamos Apple Pay Later, con el respaldo de Mastercard y Goldman Sachs.

Este nuevo jugador en el ámbito BNPL ciertamente competirá codo con codo con otros micro prestamistas BNPL como Klarna y Aferpay. Si a este ritmo de crecimiento previsto se añade esta nueva incorporación, las empresas de estudios de mercado estiman que el valor mundial del BNPL superará con creces los 500.000 millones de dólares en los próximos cinco años, una cifra que inevitablemente atraerá la atención de los estafadores malintencionados, así como de los organismos reguladores.

Un ecosistema de pago BNPL ofrece a sus clientes un mayor poder adquisitivo. Sin embargo, tal como con cualquier otro sistema de pago único, también enfrenta desafíos de fraude únicos. ¿Cuáles son esos desafíos y cómo los proveedores pueden evitar una situación de Fraude Ahora, Pago Nunca?

Asóciate con SEON para reducir las tasas de fraude en tu negocio con enriquecimiento de datos en tiempo real, machine learning de caja blanca y APIs avanzadas.

Pide una Demo

¿Por qué el fraude de pagos es un problema en el BNPL?

En la búsqueda de más ventas y nuevos mercados, los proveedores de BNPL crean un ecosistema de pago con menos fricciones de seguridad y una mayor superficie de ataque. Estas vulnerabilidades se manifiestan en todo el panorama BNPL, desde el pre-onboarding en adelante. Las mayores fugas en el barco se producen en torno al onboarding de baja fricción, la mayor superficie de ataque y el volumen y la popularidad del sistema en general.

Baja fricción, alto riesgo

En primer lugar, consideremos el lado noble de lo que ofrecen los sistemas de compra ahora, paga después: poder adquisitivo y democratización. Con el BNPL, en el que los clientes pueden pagar a plazos durante varios meses, los artículos que eran inasequibles se convierten de repente en asequibles. Para los comercios, esto representa el milagroso descubrimiento de nuevos mercados.

¿El lado no tan noble? Los BNPL han sido acusados de facilitar estilos de vida que la gente no puede permitirse, pero con los que los proveedores de microcréditos siguen ganando dinero; de hecho, a menudo ganan más debido a los retrasos en los pagos.

Para maximizar la base de usuarios, los BNPL reducen la fricción de seguridad donde sea posible. Aunque esto no se dice explícitamente, parece razonable suponer que las empresas de BNPL quieren fomentar la compra impulsiva, aludiendo a la asequibilidad de prácticamente cualquier producto cuando se paga a plazos.

Los momentos de fricción de seguridad estándar como, por ejemplo, rellenar un exhaustivo formulario financiero como los que exigen los préstamos bancarios tradicionales, ofrecen al comprador impulsivo la oportunidad de reconsiderar: «¿Realmente necesito esto?«.

Los criminales se dan cuenta del bajo estándar de seguridad y saben lo fácil que es sortearlo, lo que significa que las instancias de fraude de identidad sintética y multicontabilidad son más difíciles de detectar a tiempo.

Mayor superficie de ataque

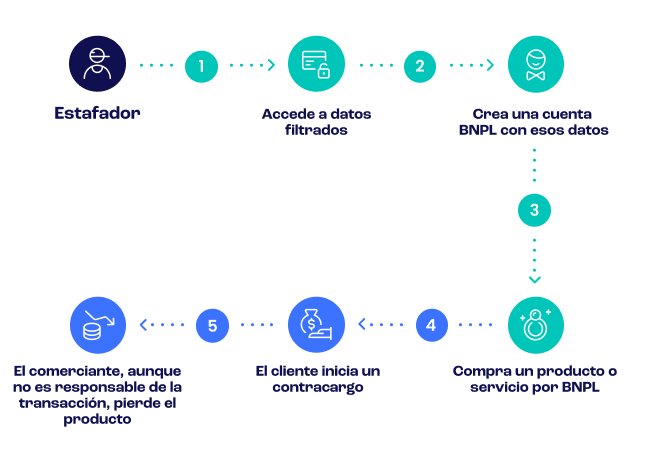

Los proveedores de BNPL están proporcionando a los estafadores, de forma involuntaria pero inevitable, un objetivo mucho más amplio. Esto se debe a la naturaleza de comprar ahora y, sobre todo, pagar más tarde. La introducción de meses adicionales en el proceso de pago expone a los proveedores de microcréditos a algunos puntos débiles muy específicos:

- El fraude por falta de pago, en el que un cliente compra algo y únicamente paga el primer plazo, se produce tanto entre estafadores como entre clientes habituales, lo que básicamente permite hacer compras a un precio muy inferior al de venta al público.

- Los robos de cuentas (ATO) suelen ser mucho más difíciles de detectar, ya que un hacker puede acceder a una cuenta con un nivel de seguridad visiblemente mínimo y, a continuación, enviarse a sí mismo una compra costosa utilizando la información de pago del titular real de la cuenta.

- En general, a diferencia de una transacción de una sola vez, cada uno de los pagos múltiples de una transacción BNPL representa otro punto potencial de fraude en los pagos. Por ejemplo, un estafador de pagos podría obtener acceso no autorizado a una cuenta, introducir en ella una tarjeta de crédito robada, abonar el primer pago con la tarjeta robada (para no alertar al titular real de la cuenta) y, a continuación, asignar los tres pagos posteriores a la información financiera almacenada en la cuenta. De este modo, el titular legítimo podría no saber que su cuenta ha sido hackeada hasta el segundo pago, semanas después. Eso le da tiempo al estafador para huir.

En este último ejemplo, hubo múltiples puntos en los que se cometió fraude en los pagos, y el estafador se salió con la suya en su compra ilícita. La mayor superficie de ataque -en este caso, incrementada a lo largo del tiempo y en múltiples pagos- hace necesaria una mayor cobertura de seguridad.

Popularidad y volumen de venta

El éxito de empresas como Klarna ha hecho que muchos clientes utilicen los servicios de BNPL para aumentar su poder adquisitivo y acceder a productos que antes eran inalcanzables. Según Juniper Research, se calcula que el año pasado el volumen de compradores de BNPL superó los 360 millones en todo el mundo.

A ojos de los proveedores, este impresionante volumen de tráfico -así como el beneficio que lo acompaña- se debe, al menos en parte, a la experiencia de usuario de baja fricción que crean. A diferencia de la mayoría de los proveedores de préstamos, los BNPL no están obligados actualmente a realizar las comprobaciones de crédito asociadas a las mejores prácticas en ese sector. Esto se aprecia especialmente durante la temporada de compras navideñas, cuando muchos BNPL reducen aún más sus comprobaciones de seguridad, para aprovechar al máximo el ajetreo de las fiestas, según un informe publicado por CNBC.

La popularidad general de los servicios financieros ofrecidos por los BNPL, y en especial su auge durante las temporadas altas de compras, da a los estafadores la cobertura de ser como una aguja en un pajar muy lucrativo. Las empresas pueden incluso calcular que los mayores beneficios derivados de una menor seguridad pueden superar a las ventajas de frenar el fraude, al menos hasta que los reguladores se percaten de ello.

¿Cómo detectar estafas en pagos BNPL?

Ponerle un alto a los pagos fraudulentos en el ámbito BNPL tiene que ver con una detección del fraude basada en el riesgo como parte de una plataforma de onboarding de clientes enfocada en la seguridad, para cada uno de los pagos. Aunque, como ya hemos comentado, la fricción de seguridad y el BNPL tienden a no llevarse bien (al menos según los equipos de rentabilidad). Los proveedores de microcréditos que quieran reforzar sus defensas contra los estafadores en los pagos deberían buscar herramientas que creen el perfil de cliente más completo sin introducir un tiempo extra en el que el cliente podría llegar a decirse a sí mismo: «Olvídalo, de todas formas no debería…».

Para detener eficazmente las diversas amenazas que podrían suponer los estafadores, los procesos de incorporación de nuevos clientes y los protocolos de monitoreo de las transacciones deben ser sólidos.

Un esfuerzo serio por prevenir los ataques de robo de cuentas que podrían provocar todo tipo de pérdidas en el comercio minorista debería incluir el monitoreo continuo de las cuentas de usuario para detectar indicios de que un usuario no autorizado ha iniciado sesión.

Para evitar que los defraudadores creen nuevas cuentas y exploten el aspecto de «pagar más tarde» de los BNPL, tal vez pagando sólo el 25% inicial y abandonando después la cuenta, los equipos de fraude deben asegurarse de que están llevando a cabo una exhaustiva huella del dispositivo, comprobaciones de IP y huella digital. Naturalmente, estas funciones requieren un software capaz de monitorear el fraude en tiempo real. De este modo, se evita que un delincuente malintencionado saque el máximo partido de un microprestamista de BNPL.

3 formas para detectar fraude en el compra ahora y paga después (BNPL)

Para implementar estrategias que cierren el paso de los estafadores de pagos, tu plataforma BNPL debería considerar introducir reglas de seguridad basadas en el riesgo como las que veremos a continuación, las cuales son fáciles de integrar con SEON.

#1: Huella del dispositivo durante el onboarding

Una forma común de fraude en los pagos en el ecosistema buy now, pay later es el fraude por falta de pago. En este caso, un cliente hace un pedido de un artículo costoso, desencadena el cumplimiento de ese pedido mediante el pago del primer plazo y, a continuación, desaparece tras la entrega del artículo. Los estafadores que planean sacar provecho de esta estafa, por ejemplo vendiendo una Playstation 5 en la que sólo han invertido el 25% del precio de venta al público, probablemente lo hagan desde un único dispositivo.

Una forma sencilla de detectar esta forma de fraude es examinar los hashes de los dispositivos de los nuevos clientes en busca de patrones sospechosos. Al etiquetar los casos de fraude por falta de pago, SEON puede examinar a todos los clientes nuevos en busca de la misma configuración del dispositivo. Esta configuración es casi siempre única, dada la multitud de puntos de datos que componen esta huella digital, incluidos aspectos como el idioma del navegador instalado, los complementos e incluso la resolución de la pantalla del usuario.

Cuando la misma configuración que un estafador etiquetado entra en tu dominio, debería marcarse, al menos para una revisión manual, o incluso bloquearse. Si resulta que el aparente nuevo usuario es, tras la revisión manual de un miembro del equipo de fraude, muy probablemente un estafador conocido con base en su hash de dispositivo único, ciertamente se debería interrumpir su uso de la plataforma BNPL.

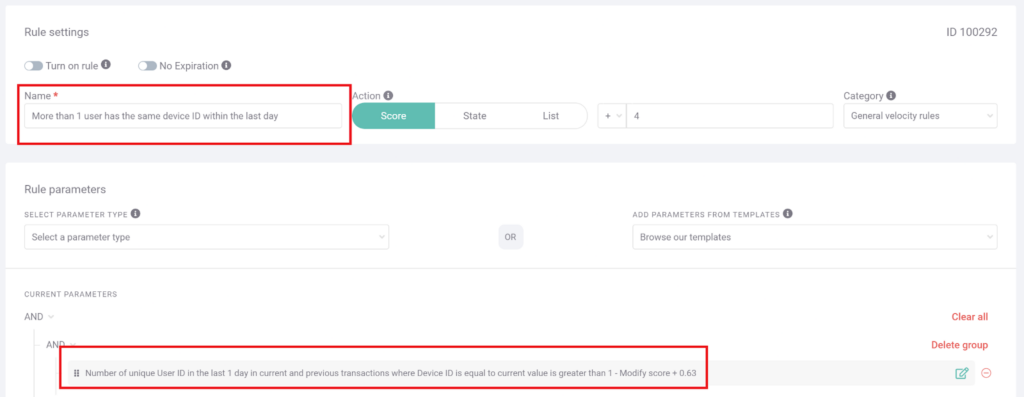

La captura de pantalla anterior muestra cómo, dentro de la plataforma de SEON, puedes configurar fácilmente una regla personalizada para detectar instancias del mismo dispositivo que acceden a tu plataforma dentro de un periodo de tiempo determinado. La puntuación de fraude asociada que se activa, así como el periodo de tiempo y el nombre de la regla, son totalmente personalizables y se implementan tan pronto como se guardan los cambios.

#2: Se accede a la cuenta desde un nuevo dispositivo en una nueva ubicación IP

Aunque puede haber muchas razones legítimas para que un usuario BNPL inicie sesión repentinamente desde un nuevo dispositivo en una nueva ubicación (por ejemplo, un teléfono nuevo, un nuevo domicilio o unas vacaciones), merece la pena que un miembro del equipo de fraude vuelva a verificar estos casos para asegurarse de que no se trata de un robo de cuenta. Una IP nueva o un dispositivo nuevo son menos sospechosos, pero si ambos se dan a la vez, el riesgo es mucho mayor.

Si no es una revisión manual, también puedes implementar salvaguardas como la autenticación de dos factores (2FA) o una llamada de seguimiento del servicio de atención al cliente para asegurarte de que los inicios de sesión de este tipo no son ataques malintencionados de robo de cuentas que pretenden utilizar las credenciales de pago almacenadas para realizar compras no autorizadas.

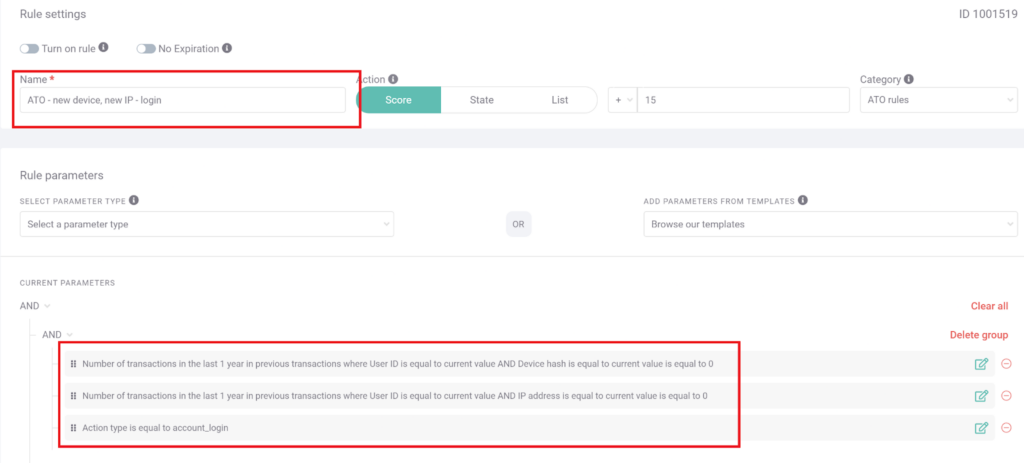

En la captura de pantalla anterior, SEON se ha configurado para detectar exactamente ese caso. En concreto, el tipo de acción se define como inicio de sesión en la cuenta, en contraposición a un comportamiento diferente en el sitio (como el onboarding o el pago), y en esa fase, SEON compara la IP y el dispositivo con los datos históricos de ese usuario. Esta regla se ha configurado para añadir 15 puntos a la puntuación de riesgo general, lo que, dependiendo del apetito de riesgo de tu organización, probablemente debería desencadenar una revisión manual.

#3: Una nueva cuenta sin presencia en redes sociales

Es muy probable que los estafadores que pretendan aprovecharse de los BNPL al no pagar nunca creen cuentas ficticias para ampliar su negocio. Para comprar varios televisores o bolsos para revenderlos, por ejemplo, un estafador de primera parte necesitará una cuenta nueva para cada transacción que inicie y en la que no tenga intención de realizar ningún pago.

Aunque la huella digital del dispositivo y las direcciones IP pueden bastar para atrapar a algunos de estos estafadores, reforzar el proceso de onboarding con una regla personalizada adicional proporcionará a los equipos de fraude un perfil más completo para tomar sus decisiones.

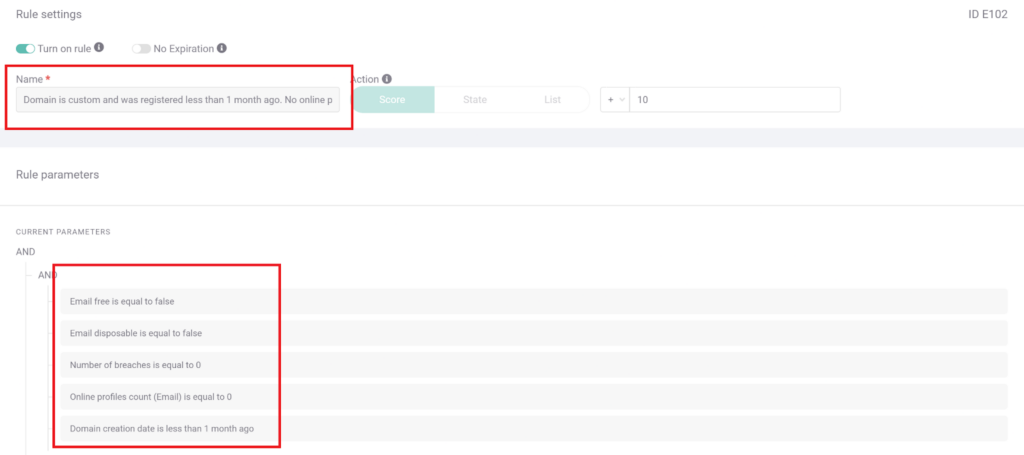

Esta captura de pantalla muestra las reglas predeterminadas de SEON, las cuales señalan los casos de cuentas de correo electrónico sin registros conocidos en redes sociales, una anomalía sospechosa en una cuenta de correo electrónico fiable. Esto indica que es muy probable que la dirección de correo electrónico en sí sea nueva, dado que no ha estado implicada en ninguna filtración de datos conocida.

Si un cliente que se incorpora activa esta regla, especialmente junto con la activación de cualquier regla de huella digital del dispositivo, es muy probable que el usuario tenga intenciones poco escrupulosas en tu servicio BNPL, lo que significa que debes tratarlo como un riesgo. Aunque esta es una regla predeterminada que viene incluida con cada cuenta de SEON, puedes personalizar todos los puntos de datos para su escrutinio en el editor de reglas, como se muestra en las dos capturas de pantalla anteriores.

El análisis avanzado de hash de dispositivo de SEON revela fácilmente a los abusadores de cuentas múltiples antes de que causen estragos en tu sitio.

Pide una Demo

Cómo SEON ayuda con los pagos fraudulentos en BNPL

Mantener el espacio BNPL libre de estafadores es una tarea intrínsecamente difícil si se compara con un ecosistema de pago tradicional. Como hemos comentado, la posibilidad de comprar ahora y pagar después ofrece una mayor superficie de ataque, especialmente en lo que se refiere al plazo, y los operadores tienen una motivación económica para mantener los controles de seguridad bajos y las compras fluidas. Vigilar este ecosistema requiere una solución con un toque sutil pero eficaz, como SEON.

Puede configurar fácilmente las reglas personalizadas de SEON para contrarrestar a los estafadores típicos de los pagos BNPL, como los estafadores de robo de cuentas y los que nunca pagan. Además, puedes ajustar esas reglas en cuestión de segundos a medida que surjan nuevos patrones o puntos débiles específicos en tus datos. Las herramientas de machine learning de la plataforma también generan recomendaciones de reglas a lo largo del tiempo, buscando patrones sutiles en el comportamiento de quienes se aprovechan de la amplia superficie de ataque.

En particular, los estafadores primarios poco sofisticados, armados con direcciones de correo electrónico para crear muchas cuentas nuevas, son fácilmente frustrados por SEON. Estos estafadores, que suelen asediar a los proveedores de BNPL, no deberían ser capaces de superar la fase de registro, pues estos perfiles fraudulentos carecen del realismo de una dirección de correo electrónico legítima y realista. Y esto se debe a que o bien es obvio que proceden de la misma ubicación, o bien muestran signos de falsificación de dispositivos, dos situaciones que SEON puede detectar fácilmente.