En este artículo, el experto en privacidad de datos y rastreo web Gabor Gulyas nos muestra cómo los estafadores utilizan la suplantación de identidad en un navegador web para esconderse en tu sitio..

Si visitas el sitio web WhatIsMyBrowser.com, lo más probable es que obtengas resultados bastante precisos. Te mostrará tu dirección IP, tu ubicación y, por supuesto, el nombre de tu navegador.

Quizá no lo sepas, pero la mayoría de los sitios web realizan un análisis similar para conocer mejor a sus usuarios. Esto es útil porque puede ayudar a las empresas a adaptar servicios específicos, o a detectar comportamientos inusuales (como que alguien se conecte de repente desde otro país con otro dispositivo).

Y, por supuesto, nos ayuda a detectar a los estafadores que quieren ocultar la configuración de sus dispositivos. Esto se hace principalmente con técnicas de spoofing del navegador, y hoy te mostraré algunos ejemplos de cómo lo hacen, junto con algunos buenos métodos de detección.

¿Qué es el spoofing del navegador?

Los estafadores utilizan la suplantación del navegador para manipular su navegador y hacer que parezca que están utilizando una configuración de navegador diferente a la que utilizan habitualmente, por ejemplo, para hacer que parezca que son de un país diferente.

Los estafadores utilizan esto para evitar las comprobaciones básicas de seguridad y hacer coincidir el perfil del navegador con la identidad que se intenta utilizar, por ejemplo, si quieren hacer compras con una tarjeta estadounidense, los estafadores suplantan su navegador para que coincida con la configuración del idioma y la zona horaria.

Cómo funciona el spoofing del navegador

Dado que muchos estafadores buscan acceder a cuentas situadas en otros países, el navegador suplantado les permite cotejar factores clave como el idioma, la zona horaria y otros datos basados en la geolocalización.

Mediante la manipulación de los mensajes del encabezado HTTP, el navegador envía una solicitud a un sitio web para que parezca provenir de un navegador diferente.

Los sitios web se ejecutan y renderizan de forma diferente en los distintos navegadores, por lo que las discrepancias pueden activar los sistemas de prevención de fraude; los estafadores suelen utilizar el navegador suplantado, ya que es más eficaz que una VPN o un proxy.

La sofisticada huella del dispositivo arroja cientos de datos relacionados con el dispositivo, el navegador y la actividad de alguien, lo que te permite identificar y prevenir mejor el fraude.

Lee más aquí

3 ejemplos de spoofing del navegador y cómo detectarlo

Cambiar el agente del navegador en Chrome

La cadena de agente de usuario de un navegador (UA o UAS) es necesaria para conectar un navegador con el sitio web. Existen diferentes valores y formatos para los distintos navegadores, pero lo importante es que la cadena debe enviarse a través de HTTP para cada cabecera de solicitud.

En términos sencillos, cada vez que se hace clic en un sitio web, el servidor comprueba el UA para asegurarse de que la comunicación es posible. Estos agentes de usuario pueden decirnos muchas cosas, incluso información sobre el sistema operativo.

Por ejemplo, puedes averiguar que estás tratando con el navegador Google Chrome (versión 70) a partir de este ejemplo de UAS:

- Mozilla /5.0 (Windows NT 10.0; Win64; x64)

- AppleWebKit /537.36 (KHTML, como Gecko)

- Chrome /70.0.3538.77

- Safari /537.36

Spoofer UA de Chrome

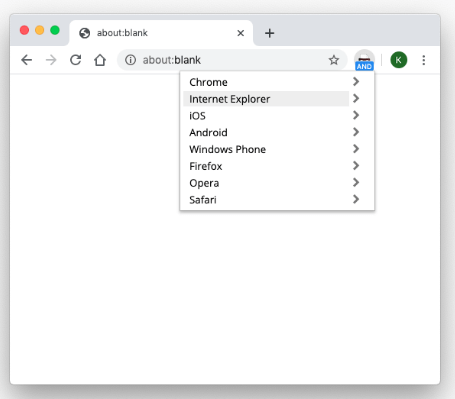

Puedes utilizar un spoofer UA de Chrome en forma de extensión del navegador que te permite cambiar el «aspecto» del mismo.

Curiosamente, verás que esta extensión ha sido desarrollada por el propio Google. Esto se debe a que es una herramienta útil para los desarrolladores que necesitan probar sitios web vistos desde diferentes dispositivos.

Una vez instalada la extensión, así de fácil es falsear la cadena de tu navegador con una rápida aplicación de una sola función.

Simplemente busca y desplázate hasta, por ejemplo, el ya antiguo Internet Explorer, ¡y ya está! Si compruebas en whatismybrowser.com verás que efectivamente estás utilizando Internet Explorer para conectarte.

Navegadores específicos

Ciertos navegadores han sido desarrollados para, como Tor o Selenium, enmascarar las huellas digitales del navegador.

Por ejemplo, el navegador Tor hace que cada usuario tenga por defecto la misma huella digital, lo que minimiza la publicidad dirigida y los problemas de privacidad, pero también ayuda a los estafadores a permanecer anónimos ante las defensas antifraude básicas.

Para combatir Tor, puedes ejecutar fácilmente una prueba de IP y si esta coincide con un nodo de salida de Tor conocido, entonces puedes bloquear este tráfico. Para rastrear el uso de Selenium, puedes descubrir pruebas de la tecnología que hay detrás (WebDriver) a través de JavaScript.

¿Es maliciosa la suplantación de identidad del agente de usuario?

La mayoría de los desarrolladores la utilizan para comprobar cómo se ven los sitios web desde diferentes dispositivos. Algunos usuarios cambian los suyos por razones de seguridad (por ejemplo, cuando utilizan una VPN), pero incluso ciertos navegadores se identifican como otros. Por ejemplo, el navegador web por defecto de Android se identifica como Safari para facilitar la compatibilidad.

Pruébalo tú mismo. Instala la extensión en un navegador Chrome y escóndete como si fueras otro. A continuación, comprueba si tu navegador Chrome sigue siendo detectado o no:

Otras extensiones avanzadas de suplantación de identidad en un navegador web

Existen otros trucos que los estafadores pueden utilizar para cambiar la apariencia de sus navegadores con una serie de extensiones alternativas a su disposición para atacar tu negocio.

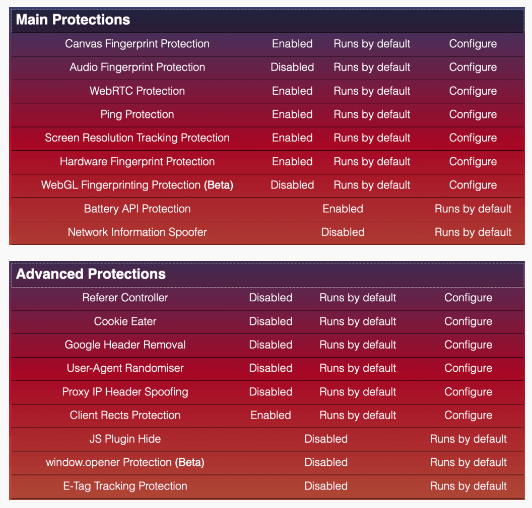

Una de ellas es la extensión Trace, que incluye una impresionante lista de funciones de protección:

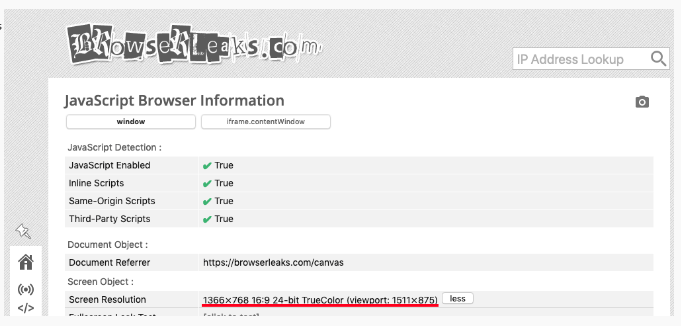

Aunque ciertamente se trata de un montón de parámetros falsos, no son indetectables para el sistema adecuado. Por ejemplo, uno que puede mirar el tamaño de la pantalla entendería que es más pequeño que la parte visible real de las ventanas – un fuerte indicador de que algo es sospechoso. También se puede ver en el ejemplo de abajo.

La siguiente tecnología que pueden utilizar los estafadores son los navegadores orientados a la privacidad. Tails, que es el favorito de los usuarios de la darknet por su acceso incorporado a Tor, está diseñado para funcionar en un disco duro externo, de modo que toda la información puede ocultarse o manipularse. Incluso viene con suplantación de direcciones MAC, que oculta el número de serie de tu interfaz de red y la mayor parte de la información que podría identificarte en una red.

¿Cuál es el futuro de la detección de spoofing del navegador?

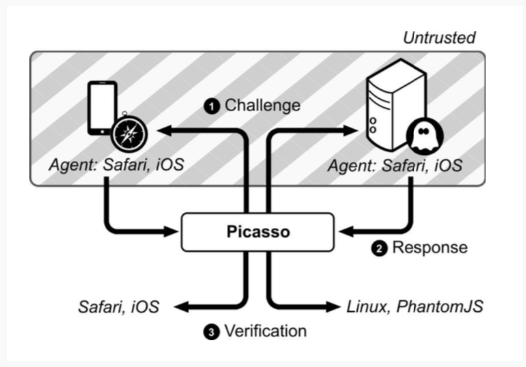

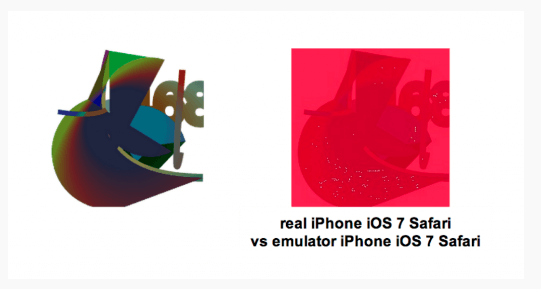

Una técnica interesante es la diseñada por el equipo antiabuso de Google. Con el nombre en clave de Picasso, se trata de una herramienta ligera que parte de la siguiente premisa: cada dispositivo tiene rasgos únicos que no pueden ser clonados ni simulados y, por lo tanto, pueden ser identificados por su forma de representar los gráficos.

Si eso es cierto, se puede diseñar un reto gráfico para probar el dispositivo, que luego se compara con un resultado genuino.

Los retos deben ser aleatorios, lo que puede ser costoso y requerir un esfuerzo y recursos considerables para su puesta en marcha. También se necesitan varias referencias auténticas para cada combinación de pila de software y hardware, relacionadas con el hardware del dispositivo, el sistema operativo y el navegador web. Además, el sistema debe estar actualizado para cada combinación de estos tres parámetros.

Cómo detecta SEON el spoofing del navegador

SEON ofrece a las empresas una serie de herramientas diseñadas para detectar usos sospechosos. Nuestro módulo de análisis de IP, por ejemplo, puede permitirte conocer una serie de parámetros, entre ellos:

- ISP

- geolocalización

- tipo de IP

- puertos abiertos

- listas de spam

- información sobre el navegador y el proxy

- uso de VPN

Con SEON, estamos trabajando juntos en la herramienta de huella digital del navegador, que puede integrarse en aplicaciones web y móviles a través de JavaScript. Este ingenioso código puede revelar cientos de puntos de datos sobre las combinaciones de software y hardware de los usuarios, que luego pueden ser alimentados a través de reglas de riesgo para calcular cuán sospechosa es una conexión.

Para obtener más información sobre el análisis de IP o la huella del dispositivo y lo que pueden hacer por tu organización, ponte en contacto con SEON hoy mismo.

Las herramientas antifraude de SEON están diseñadas para detectar usos sospechosos y descubrir a los estafadores ocultos.

Pide una Demo

También te puede interesar leer sobre:

- SEON: Cómo pedir un préstamo con identidad falsa

- SEON: Prevención de fraude en los pagos en línea

- SEON: Los mejores sistemas de gestión de fraude

Más información sobre:

Enriquecimiento de datos | Reputación de IP | API para la detección de fraude | Detección de fraude con machine learning

Fuentes externas:

- Gulyás, Gábor György, PhD: Acerca de mí

- Tails: Sistema operativo portátil que protege contra la vigilancia y la censura

- Tails: Anonimización de direcciones MAC