¿Qué es el navegador Tor?

El navegador Tor es un navegador web que viene equipado con herramientas de anonimato. Usándolo, uno puede navegar por la web con más anonimato.

En términos generales, Tor es una herramienta de privacidad utilizada para comunicarse en línea de forma anónima. Significa The Onion Router, y sirve para ocultar tu IP y tu ubicación, haciendo que se sepa menos de ti que con los métodos de navegación convencionales.

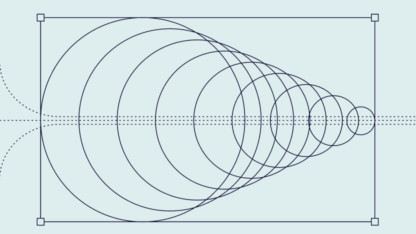

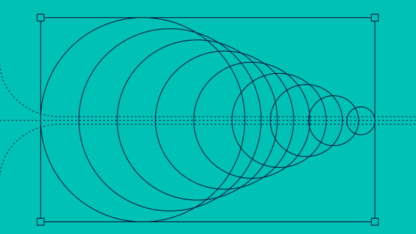

En concreto, Tor es un protocolo de comunicación que utiliza una red de repetidores para evitar que otros te rastreen. La metáfora de la «cebolla» se utiliza para indicar las capas sobre capas de encriptación aplicadas, dificultando la determinación de quién eres y el seguimiento de tus actividades en línea.

Esto significa que los administradores de sitios web y otros usuarios de internet no pueden averiguar quién eres, dónde estás y qué has hecho en internet.

Esta protección adicional es utilizada por personas que buscan ocultar su rastro en la World Wide Web e internet en general, desde activistas que viven bajo regímenes autoritarios hasta pequeños delincuentes o incluso terroristas, así como individuos respetuosos con la ley para los que la privacidad es una preocupación prioritaria.

Tor también se utiliza con frecuencia para acceder a lo que a veces se llama la dark web, incluyendo los servicios ocultos de Tor, que a veces están vinculados a la actividad ilegal, aunque no necesariamente.

Es probable que la mayoría de los estafadores que trabajan en línea sean usuarios de Tor, porque están haciendo todo lo posible para cubrir sus huellas. Pero es importante señalar que ser un usuario de Tor no significa que uno tenga algo que ocultar.

¿Cómo se creo el navegador Tor?

El protocolo de comunicación Tor fue creado por el Laboratorio de Investigación Naval de los Estados Unidos como una forma de proteger las comunicaciones de la inteligencia estadounidense en internet. Tor alcanzó su versión alfa en septiembre de 2002, mientras que fue liberado bajo una licencia libre en 2004 en beneficio de la privacidad en línea y la libertad de expresión en todo el mundo.

Se trata de un software libre y de código abierto que ha sido mantenido por The Tor Project, Inc., una organización sin ánimo de lucro con sede en Seattle, WA, desde 2006.

Hoy en día, su misión, según una declaración oficial de agosto de 2015, se centra en apoyar los derechos humanos y las libertades, promover la privacidad y el anonimato y avanzar en la comprensión científica.

¿Cómo funciona la red Tor?

El protocolo Tor utiliza tres capas de encriptación para proporcionar anonimato, eliminadas o añadidas cada vez que el mensaje salta a un nuevo nodo. En un extremo, el mensaje es ilegible. En el otro, el remitente es desconocido.

- El usuario que quiere enviar el mensaje ejecuta el cliente Tor.

- El cliente Tor obtiene una lista de nodos Tor activos para su uso.

- El mensaje es encriptado 3 veces por el cliente Tor.

- El mensaje sale de la computadora del usuario Tor hacia el nodo 1 (el nodo de entrada).

- Usando una clave que ya ha recibido, el nodo 1 elimina una capa de encriptación.

- El nodo 1 envía el mensaje al nodo 2 (el nodo intermedio).

- El nodo 2 elimina una capa más de encriptación.

- El nodo 2 reenvía el mensaje al nodo 3 (el nodo de salida).

- El nodo 3 elimina la última capa de encriptación. El mensaje está ahora sin encriptar, pero el nodo no sabe quién lo ha enviado.

- El nodo 3 reenvía el mensaje al servidor del destinatario, que no necesita estar ejecutando Tor.

Ten en cuenta que esta ruta cambia todo el tiempo. La próxima vez que el usuario quiera enviar un mensaje, su cliente elegirá un conjunto diferente de tres nodos.

Ninguno de los nodos tiene acceso a ninguna información que pueda perjudicar al usuario, ya que no saben quién es el usuario y/o cuál es el mensaje, porque sigue estando cifrado.

Sin embargo, después de pasar por el nodo 3, el mensaje deja de estar encriptado y puede ser leído por cualquiera que lo intercepte (a menos que haya una protección adicional). La persona que intercepta y lee el mensaje después de la salida no sabrá, sin embargo, quién lo ha enviado. En cambio, es probable que sepa que el remitente ha utilizado Tor.

Debido a los múltiples pasos de nodo de retransmisión a nodo de retransmisión, Tor significa comunicaciones ligeramente más lentas – pero aquellos que eligen usarlo ciertamente no les importa sacrificar la velocidad por un aumento del anonimato.

| Usuario | Guardia de Entrada | Relevo Intermedio | Relevo de Salida | Destino |

| Nodo 1 | Nodo 2 | Nodo 3 |

¿Qué es el enrutamiento cebolla?

Tor es una implementación del concepto de enrutamiento cebolla, que hace rebotar las conexiones entre diferentes enrutadores para ocultar la identidad de un usuario que está enviando un mensaje o accediendo a un servidor.

En el enrutamiento cebolla, el tráfico ya encriptado se mueve de nodo a nodo, y cada nodo elimina una de las capas de encriptación, cada una con una clave diferente. El mensaje se encripta varias veces, por lo que cada nodo no puede leerlo – excepto el nodo de salida, que finalmente puede leer el mensaje y actuar sobre él.

Cuando llega al nodo de salida, el mensaje se desencripta y se envía al servidor, pero nadie sabe quién lo ha enviado. Cada nodo solo conoce la clave que se le ha asignado, así como la dirección del nodo anterior y del siguiente. Nada más.

Así, el protocolo Tor es una implementación del enrutamiento cebolla como concepto – pero no la única manera de hacerlo. Sin embargo, se estima que es el más popular, con aproximadamente 2-2,5 millones de usuarios de retransmisión cada día en 2021, principalmente de EE.UU. (22,17% del 1 de enero al 1 de octubre de 2021), Rusia (14,86%) y luego Alemania (7,68%).

¿Qué son los servicios ocultos del Tor?

Los servicios cebolla, también conocidos como servicios ocultos, son sitios web anónimos y otros servicios que están configurados para recibir solo conexiones a través de Tor. Su IP y ubicación son completamente desconocidas, incluso para la red Tor.

Se introdujeron por primera vez en 2003 y desde entonces han cambiado los nombres de servicios «ocultos» a «onion». Algunos de ellos han sido históricamente mercados negros en línea como el notorio Silk Road y otros, sitios web de pornografía, tableros de mensajes que permiten temas desagradables y/o ilegales, o herramientas tecnológicas que en sí mismas proporcionan privacidad adicional.

Sin embargo, también hay servicios onion gestionados por algunas de las organizaciones de noticias más reputadas del mundo, como la BBC y el New York Times, por diversas razones, entre ellas para permitir la entrega de pruebas anónimas y apoyar a los denunciantes.

¿Cómo utilizan el navegador Tor los estafadores?

Incluso los delincuentes novatos pueden utilizar Tor para ocultar sus huellas. Por ejemplo, para hacer algo de lo siguiente:

- Para comprar drogas, armas de fuego ilegales y servicios delictivos en los mercados

- Para comprar bienes robados, o bienes comprados usando credenciales robadas

- Para llevar a cabo la suplantación de dispositivos o navegadores y ocultar el propio rastro

- Para vender servicios fraudulentos directamente o a través de marketplaces

- Para cometer ataques de robo de identidad

- Para cometer fraudes de préstamos

- Para propósitos generales de seguridad operativa (OPSEC) con el fin de mantener la identidad criminal y la real completamente separadas

Dado que Tor es una herramienta que utilizan los ciberdelincuentes, todas las empresas y organizaciones que son su objetivo deberían tenerlo en cuenta a la hora de evaluar si una transacción o un usuario son legítimos.

¿Es ilegal el uso de Tor?

No, usar Tor no es ilegal. Tampoco es utilizado únicamente por delincuentes. Sin embargo, el anonimato que proporciona la red Tor la ha llevado a convertirse en una herramienta útil en el arsenal de los estafadores, solo como una VPN o un proxy móvil.

Por lo tanto, no todos los usuarios de Tor son delincuentes, pero casi todos los delincuentes en línea pasan por Tor.

Cómo protegerse del fraude relacionado con Tor

La clave en los esfuerzos para combatir el fraude que permite la red Tor o que se comete a través del enrutamiento cebolla es el resultado anónimo que devuelve Tor a las solicitudes de huellas digitales.

Sí, Tor aumenta enormemente nuestra privacidad. Pero las soluciones antifraude avanzadas identificarán si alguien está usando Tor durante su análisis de la dirección IP y las rutinas de perfil de usuario de huellas digitales del navegador.

Esto se debe a que los usuarios de Tor se parecen mucho, como si se hubieran puesto la misma máscara, devolviendo hashes del buscador casi idénticos. El Navegador Tor se revelará cuando la herramienta haga coincidir la IP del usuario con un nodo de salida Tor conocido, que actúa como un proxy tras el descifrado.

Puedes probar el módulo de búsqueda de IP de SEON a continuación. Solo tienes que introducir la IP de alguien.

Para los esfuerzos antifraude de una empresa, lo importante no es exactamente quién es esta persona, sino si está usando Tor. Esto es una alerta para la puntuación de riesgo, y levantará sospechas y desencadenará revisiones manuales cuando el conjunto de reglas seguido sea eficiente.

También hay que tener en cuenta que Tor no oculta la identidad del remitente. En cambio, se centra en encriptar el mensaje.

Se han identificado personas por actividades delictivas a través de Tor cuando la policía identificó dichos mensajes como enviados a través de Tor y luego miró una lista de quiénes usaban Tor en un área específica en el momento en que se envió el mensaje.

Por ejemplo, un incidente de este tipo ocurrió en la Universidad de Harvard en 2013 con una falsa amenaza de bomba, y el remitente fue atrapado porque se identificó que había usado Tor en ese momento, desde el campus de la universidad.

Un Ejemplo de Defensa contra el Fraude Relacionado con Tor

Como caso de estudio rápido, tomemos, por ejemplo, una eshop que ejecuta una herramienta de gestión de riesgos.

Un ciberdelincuente intenta acceder a ella a través de Tor, planeando usar fullz robada para crear una nueva cuenta, comprar artículos y luego intentar devolver las cajas vacías, embolsándose así el reembolso. O cualquier intento de fraude que se ejecute a través de Tor, en realidad.

Los estafadores experimentados que intenten llevar a cabo una estafa de este tipo tomarán varias medidas para ocultar su identidad y parecer legítimos. Sin embargo, las herramientas antifraude avanzadas tienen en cuenta docenas, a menudo cientos, de puntos de datos, que tienen que ver con la forma en que el usuario y el dispositivo están actuando actualmente, así como sus cookies y caché (cómo han actuado en el pasado). Gran parte de esto está oculto por Tor, pero el hecho de que están usando Tor sigue siendo marcado.

Junto con los puntos de datos adicionales, el uso de Tor resultará en puntuaciones de alto riesgo que harán saltar las alarmas y activarán los protocolos apropiados. El intento del defraudador de crear la cuenta o comprar los artículos se bloqueará y se marcará para una revisión manual. En pocas palabras, las soluciones antifraude modernas conocen bien las particularidades de Tor y para qué lo utilizan los defraudadores, y por lo tanto tienen todo esto en cuenta a la hora de salvaguardar una empresa.

Preguntas frecuentes:

El Navegador Tor es una forma conveniente de ejecutar Tor. Sin embargo, no necesitas el Navegador Tor para usar la red Tor. El Navegador Tor es desarrollado y mantenido por el Proyecto Tor, con la primera versión en 2008.

Fuentes:

The Verge: Agentes del FBI rastrearon amenazas de bomba en Harvard a pesar de Tor