¿Qué es un proxy móvil?

Un proxy móvil es una pasarela que asigna a un dispositivo una dirección IP móvil en lugar de una IP residencial o una VPN. En otras palabras, los proxys móviles hacen que parezca que su usuario está conectado a internet a través de una red de datos móviles, enmascarando su dirección real.

Esto parece una pequeña variación de los proxys residenciales pero, debido a la arquitectura de la red de datos móviles, da lugar a importantes diferencias bajo el capó que hacen que los proxys móviles sean mucho más propensos a ser utilizados por los estafadores y delincuentes que buscan cometer actos ilegales o ilícitos en línea.

Cabe señalar que los proxys móviles se llaman así porque utilizan la dirección IP de una red móvil. No se ejecutan necesariamente ni se asignan a teléfonos móviles ni a ningún otro dispositivo móvil.

Del mismo modo, un dispositivo móvil como un smartphone no tiene una IP móvil si está conectado a una red residencial (por ejemplo, cuando se conecta desde una Wi-Fi doméstica).

¿Cómo funciona un proxy móvil?

Al igual que el proxy residencial, el proxy móvil utiliza un software de puerta de enlace en cualquier tipo de dispositivo para asignar un tipo específico de IP a este dispositivo – una IP que pertenece a una red de datos móviles.

Para acceder a internet, un dispositivo móvil se conectará primero a una torre de telefonía móvil, donde se le asignará una IP disponible. Varias IPs móviles pertenecientes a la misma red se conectarán a través de la misma torre.

Es posible utilizar un proxy móvil desde un dispositivo que no sea un teléfono móvil o una tablet. Esto puede ocurrir siempre que el proxy utilice un hardware móvil que permita a su dispositivo leer una tarjeta SIM. Por ejemplo, esto puede ser un dongle móvil.

Dado que las IPs móviles son asignadas por el operador de red móvil, tienen acceso a todas las direcciones IP asociadas a este operador, que se cuentan por miles y decenas de miles.

Sin embargo, una característica integral de los proxys móviles es que las IPs que asignan no son únicas, lo que puede funcionar a favor de cualquiera que busque ocultar sus intenciones en línea.

Los tipos de proxy móvil incluyen proxys móviles 4G y 5G, así como proxys móviles rotativos y dedicados.

¿Cómo se configura un proxy móvil?

Hay dos métodos principales para crear un proxy móvil:

- Los proveedores de proxys crean un software cuya instalación convierte un dispositivo en un nodo proxy móvil. Esto suele ser intencionado, aunque es posible estar ejecutando un nodo proxy sin saberlo.

- Las granjas de tarjetas SIM, después de acumular varias tarjetas SIM, crean proxys utilizando dongles de datos móviles y el software apropiado.

Una vez configurados, cada uno de ellos se vende a cualquier persona interesada en acceder a internet a través de un proxy móvil, o incluso se contrata a cambio de bienes o servicios, a menudo ilegítimos.

¿El móvil es diferente de otros tipos de proxy?

Sí, el proxy móvil tiene algunas diferencias marcadas con respecto a otros tipos de proxys, las cuales provienen de la forma en que los operadores celulares asignan las direcciones IP a los dispositivos móviles.

Todos los que se mencionan a continuación son métodos para enmascarar la ubicación de internet/dirección IP de uno. Pero, ¿cómo se comparan entre sí?

| Proxy residencial | VPN | Proxy móvil | Tor | |

| Tipo de IP asignada | IP residencial, supuestamente proporcionada por un ISP tradicional terrestre | Estática, no única | IP móvil, supuestamente proporcionada por la red móvil | La IP del nodo final |

| Detectabilidad del proxy | Medio-difícil de identificar como proxy | Fácil de identificar como proxy (direcciones conocidas) | Casi imposible de identificar como proxy | Moderadamente fácil de identificar (listas de nodos finales conocidos) |

| Unicidad | Puede solicitar una IP dedicada, si es necesario | Puede solicitar una IP dedicada, si está disponible | Nunca puede ser único o privado (la dirección IP siempre se comparte con otros) | No puede ser único (los nodos de salida cambian constantemente y se comparten con otros) |

| Reputación de IP | Varía según el tipo de proxy residencial | Reputación de IP media | Mejor reputación de IP | Baja reputación de IP |

Como puedes ver en la tabla comparativa, hay claras diferencias entre los distintos tipos de proxy, incluyendo los proxys residenciales, los proxys móviles, las VPNs y el enrutamiento cebolla como el navegador Tor.

¿Por qué se asignan las IPs móviles de forma diferente?

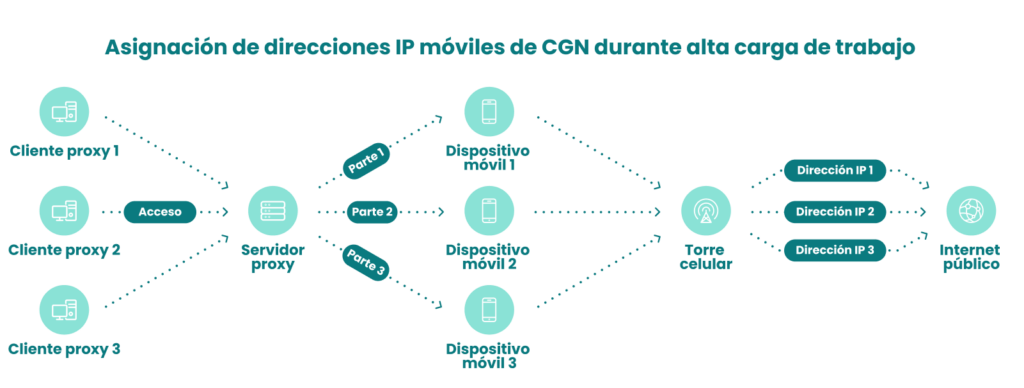

Debido a la naturaleza de la arquitectura de las redes de datos móviles, estas no asignan una dirección IP a cada dispositivo individual.

En momentos de gran carga de trabajo, asignarán la misma dirección IP a varios dispositivos móviles, docenas o incluso cientos, dependiendo de la red móvil. Esto se debe a la escasez de IPv4 y a la tecnología NAT de grado de operador (CGN) utilizada para resolver este problema en las redes de datos móviles.

Un ejemplo de esto calcula que en 2019, cuando Vodafone tenía 17,2 millones de abonados activos en el Reino Unido, tenía un total de apenas 131.000 direcciones IP disponibles. Estas se repartían entre los 17,2 millones de usuarios de Vodafone.

En otras palabras, hasta 131 usuarios podían compartir la misma dirección IP cuando la carga de la red era alta. Estas cifras cambian con el tiempo, pero la idea general se mantiene:

En las redes de datos móviles, cientos de dispositivos diferentes tienen asignada la misma dirección IP. Y esto es lo que hace que las IPs móviles sean tan poco probables de ser prohibidas por los sitios web, así como tan útiles para los estafadores.

Nadie quiere arriesgarse a excluir a tantos usuarios porque uno de ellos podría ser potencialmente un delincuente, así que no excluirán a alguien basándose en su IP, independientemente de cómo esté actuando.

Naturalmente, los estafadores están deseando aprovecharse de esto…

¿Cómo se utiliza el proxy móvil en los fraudes?

Los estafadores con mentalidad tecnológica pueden utilizar los proxys móviles para evadir la detección y falsificar su ubicación cuando intentan cualquier tipo de fraude, desde la comprobación de tarjetas y el arbitraje hasta el fraude en subastas y otros.

El proxy móvil es una herramienta para ayudar a los estafadores a esconderse más que un método para lograr el fraude, constituyendo parte de su OPSEC.

Esto se debe principalmente a las particularidades técnicas de los proxys móviles, que ya hemos descrito anteriormente. Dado que los sitios web y los servicios en línea son muy conscientes de que docenas (sino cientos) de usuarios pueden compartir la misma IP pero no tienen nada más en común, aparte de su operador de telefonía móvil/proveedor de proxys móviles, es poco probable que prohíban directamente cualquier IP móvil porque estarían impidiendo que los usuarios legítimos accedan a sus servicios y contenidos, o peor aún, a los compradores de sus productos.

¿Cómo se puede frenar el fraude con el proxy móvil?

Nadie quiere arriesgarse a acabar con decenas de consumidores legítimos y bienintencionados prohibiendo una IP móvil, independientemente de cómo se comporte uno de los dispositivos que la utilizan.

Por eso, los estafadores tienen más posibilidades de salirse con la suya si utilizan un proxy móvil, lo que crea problemas a los que utilizan tácticas antifraude tradicionales.

Sin embargo, una protección antifraude sofisticada va más allá de fijarse solo en la IP, lo que permite a los estafadores que utilizan proxys móviles eludir las propias medidas. El simple filtrado de la reputación de IP no es una protección adecuada.

Por el contrario, el análisis de la IP es uno de los varios puntos de datos que deben informar la evaluación del riesgo que podría suponer cada usuario. Por ejemplo, los tests de velocidad añaden la dimensión del tiempo, mientras que la detección de proxys nos indica la probabilidad de que cada usuario haya llegado a través de un proxy en primer lugar.

Combinados con la información adicional que también se recoge a través de las herramientas de la huella digital, todos ellos constituirán parámetros que formarán la respuesta a la sencilla pregunta «¿Cuán peligroso podría ser este usuario y qué necesito preguntarle para decidir si confiar en él?»

Puedes utilizar la herramienta de búsqueda de IP de SEON para obtener información útil sobre cualquier IP, incluidas las IP móviles.

A veces, la respuesta implicará una dura verificación KYC. A veces, el resultado será una prohibición total.

Y muchas otras veces, se permitirá a los usuarios con intenciones legítimas y legales continuar con un mínimo de interrupción y fricción.

Es importante que este enfoque táctico trate a los usuarios de forma individual en lugar de penalizar a los que utilizan la tecnología avanzada sin tener malas intenciones. De este modo, se disuade a los estafadores que utilizan proxys móviles con un costo mínimo para los usuarios legítimos y para la empresa.

Fuentes