Una encuesta realizada en 2021 le preguntó a los estadounidenses cuál era su método preferido para proteger su identidad. La biometría fue la elección más popular, con un 45%.

Dado que la biometría corresponde a las características únicas de cada persona, se suele pensar que no puede ser hackeada.

Pero en realidad sí, de muchas formas. Desde la falsificación hasta una simple filtración de datos. Y existe mucha evidencia al respecto, así que echemos un vistazo.

¿Los sistemas biométricos son seguros?

Más o menos. La verificación biométrica y la autenticación biométrica están ampliamente aceptadas y adoptadas, pero eso no significa que sean el principio y el fin de la seguridad online u offline. Y lo que es más importante, ni las empresas ni los particulares deben esperar que la biometría sea imposible de falsificar o piratear.

De hecho, a menudo es esa complacencia la que abre la puerta a los estafadores; en otras palabras, la idea errónea de que si un sistema hace uso de la biometría, no hay forma de que alguien con intenciones maliciosas lo engañe.

¿Se pueden hackear los sistemas biométricos?

Sí, la biometría se puede hackear de varias maneras. De hecho, la palabra «hackear» puede referirse a varias prácticas para empezar, aunque en este contexto es probable que describa la capacidad de eludir los controles biométricos, de una forma u otra.

Por ejemplo, alguien puede hackear los controles biométricos

- utilizando una identidad falsa/sintética con datos biométricos generados

- utilizando tecnología deepfake para engañar a algunos controles

- robando los datos biométricos de alguien de las bases de datos

- recreando los datos biométricos de alguien

- encontrando una forma de eludir el control biométrico: un agujero en el sistema

- mediante la ingeniería social (convenciendo a la víctima para que les autorice)

Asóciate con SEON para mantener tus sistemas mejor protegidos al recolectar datos sin fricción para complementar tus verificaciones biométricas.

Hable con expertos

¿Se pueden robar los datos biométricos?

Sí, los datos biométricos pueden ser robados. Los indicadores biométricos recogidos de varias personas -ya sean empleados, clientes u otros usuarios- se almacenan en bases de datos. Una brecha en cualquiera de estas bases de datos puede proporcionar a los piratas informáticos todos los indicadores que necesitan para hacerse pasar por todas las personas que figuran en ellas.

Eso es exactamente lo que ocurrió en 2019, cuando se descubrió que los piratas informáticos accedieron a la base de datos BioStar 2 de huellas dactilares, rasgos capturados para el reconocimiento facial y más información personal. BioStar 2 se había integrado recientemente en un sistema de control de acceso llamado AEOS, utilizado en 83 países diferentes por más de 5.700 organizaciones. En total, los investigadores pudieron localizar más de 27,8 millones de registros relacionados en la web oscura.

Entre otras empresas, esta base de datos era utilizada por promotores de festivales, espacios de coworking, fabricantes de productos médicos y consultoras de software, según informa vpnmentor.

Otra forma de «robar» datos biométricos consiste en capturar su semejanza mediante grabaciones de vídeo, fotografías o audio para luego recrearla con el fin de engañar a un sistema biométrico.

¿La biometría puede ser falsificada?

Sí, la biometría puede falsificarse, y es sorprendentemente (y preocupantemente) fácil de hacer. El modo exacto en que esto funciona depende de la característica concreta que los estafadores intenten falsificar, desde las huellas dactilares hasta los rasgos faciales e incluso la cadencia de tecleo.

Por ejemplo, los investigadores han demostrado que hay varias formas de falsificar huellas dactilares. Entre ellas, reutilizar los restos de las huellas dactilares de alguien en una superficie o simplemente recrearlas a partir de vídeos o fotografías.

Un equipo de Kraken Security Labs hizo una demostración memorable por menos de 5 USD: utilizando sólo Photoshop, papel de acetato, una impresora láser y pegamento para madera crearon una huella dactilar sintética basada en una foto de la huella dactilar real de una persona. Otros han demostrado que se pueden falsificar huellas dactilares con una impresora 3D y una foto de alta resolución, aunque a un coste mayor.

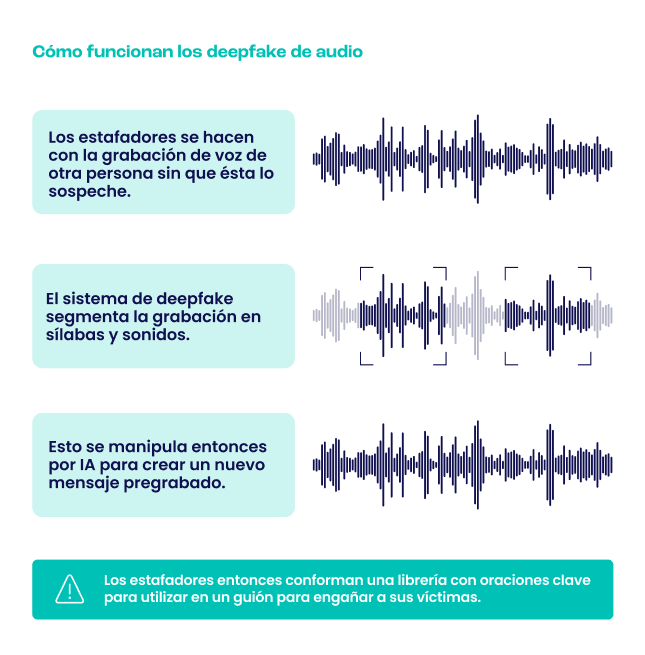

También es posible falsificar voces. En 2018, en el evento Black Hat USA, unos hackers éticos presentaron un método para hackear sistemas de autenticación de voz con un presupuesto limitado, utilizando modelos de machine learning y módulos de conversión de texto a voz de libre acceso. Las falsificaciones de voz se utilizan para convencer a los empleados de que están hablando con la alta dirección, como parte del fraude del CEO, así como en otros esquemas, además del hackeo biométrico.

Mientras tanto, los investigadores han dado la voz de alarma sobre lo que se denomina ingeniería social de medios sintéticos, que utiliza deepfakes para hacer creer a la víctima que el atacante es realmente alguien que conoce. En este caso, el hacker biométrico no intenta convencer a una máquina, sino a una persona y, como suele ocurrir, las personas mayores y las que no están familiarizadas con la tecnología tienen más probabilidades de ser el objetivo.

Además de lo anterior, los sistemas de reconocimiento facial, la escritura a mano y los escáneres de iris también son susceptibles de ser hackeados. A medida que aumenta la adopción de la autenticación biométrica, también lo hacen los métodos de los malos actores para hackear dichos sistemas.

Tipos de biometría utilizada para la autenticación y verificación

| Reconocimiento de de escritura | Reconocimiento de firma | Coincidencia de ADN | Reconocimiento de voz |

| Reconocimiento de patrón de voz | Escaneo de iris | Reconocimiento de huella digital | Detección de cadencia de tecleado |

¿Cómo se hackean los datos biométricos?

Hay varias formas de hackear los datos biométricos, que van desde la violación de bases de datos por delincuentes hasta la copia y reproducción de la cara de alguien como máscara, pasando por el uso de deepfakes para copiar su huella vocal o replicar su estilo de mecanografía.

Lo que intentan hacer, esencialmente, es eludir una subcategoría de la prueba de identidad, e intentarán utilizar una metodología similar.

Echemos un vistazo a algunos métodos de la vida real, evidenciados por hackeos históricos e investigaciones:

- Filtraciones de bases de datos: En primer lugar, está el hecho de que la información de los indicadores biométricos se almacena en bases de datos. Se trata de una parte fundamental de un sistema de autenticación, ya que los datos en vivo del usuario deben compararse con los almacenados en una base de datos. Y las bases de datos pueden ser hackeadas, filtradas y comprometidas por una seguridad mal implementada.

- Biometría falsa/sintética: Los datos biométricos también pueden ser sintéticos. Un ejemplo es el de 2013, cuando Apple sufrió el famoso hackeo de sus huellas dactilares. Sólo dos días después de que la empresa lanzara el iPhone 5S, el Chaos Computer Club alemán publicó un vídeo en Internet que mostraba cómo habían burlado la pantalla de bloqueo de seguridad del smartphone utilizando una huella dactilar falsa.

- Falsificaciones generadas por IA: Las redes neuronales adversarias generales (GAN) y otras tecnologías han sido utilizadas con éxito tanto por delincuentes como por investigadores para reproducir de forma convincente el parecido de alguien con el fin de eludir los controles. Esto puede incluir falsificaciones de voz y contenido de vídeo.

- Biometría robada: Dependiendo del marcador biométrico utilizado, puede ser posible crear una copia de los datos biométricos de alguien, por ejemplo, tomando su huella dactilar y reutilizándola, o extrayendo marcadores de fotos o vídeos robados de esa persona.

- Eludir los controles: A veces, los estafadores astutos encontrarán lagunas para eludir los controles biométricos establecidos para facilitar la accesibilidad o simplemente por error. Por ejemplo, podrían optar por el método de autenticación «alternativo» a una videollamada, para los usuarios que no tengan una cámara que funcione, lo que podría ser más fácil de engañar; por ejemplo, esto podría ser darles la opción de utilizar documentación en papel en su lugar.

¿Cómo funciona la falsificación biométrica?

El método depende en gran medida de cómo se adquirieron o crearon los datos, así como de qué marcadores biométricos concretos se están falsificando, desde firmas a patrones de pulsación de teclas, iris, huellas digitales, patrones de venas o rasgos faciales.

En términos generales, este proceso implica los siguientes pasos:

- El estafador identifica los lugares a los que quieren acceder y los escáneres biométricos existentes.

- El estafador comprueba si hay alguna solución para acceder sin tener que proporcionar datos biométricos, en cuyo caso lo intentará primero, ya que probablemente sea una tarea más sencilla.

- El estafador identifica a personas concretas con acceso.

- El estafador identifica una forma de reproducir, robar o falsificar los marcadores específicos de la persona, que pueden incluir:

- hackeos de ingeniería social como el spear-phishing para convencer a la persona de que conceda el acceso

- intentos de reproducir sus marcadores a partir de vídeo o imágenes mediante impresión 3D, transferencia y otros métodos

- tecnología deepfake para suplantar su identidad

- deepfakes u otra tecnología para suplantar la identidad de alguien que no existe

- Si tiene éxito, el estafador habrá obtenido acceso. Si no, puede volver a intentarlo, en cuyo caso, un sistema de prevención del fraude con comprobaciones de velocidad tiene más probabilidades de atraparlo.

Otra cosa que hay que tener en cuenta es que los métodos anteriores están muy relacionados con que haya una persona concreta a la que el estafador intente suplantar o que pueda ser cualquiera, siempre que se engañe al sistema.

Por ejemplo, en determinados entornos, sólo una o dos personas tienen acceso, por lo que los estafadores pueden querer suplantar minuciosamente sus datos biométricos. Podría tratarse de la caja fuerte personal de alta tecnología de alguien. Sin embargo, cuando se trata del acceso a un edificio de oficinas, cualquiera de los cientos de empleados podría tenerlo, y es probable que los estafadores puedan hacer pasar una huella dactilar aleatoria como propia en lugar de la de alguien concreto.

Ejemplos: 3 hackeos biométricos de la vida real

Veamos ahora tres fascinantes casos reales de hackeos biométricos. A menudo tienen su origen en hackers de sombrero blanco, investigadores que intentan encontrar errores e insuficiencias en los sistemas antes de que los delincuentes reales hagan lo mismo, para que puedan solucionarse o parchearse. Otros son descubiertos por las víctimas o los investigadores después de haber sido utilizados con éxito para cometer fraudes.

Mano falsa engaña a un sistema de autenticación de venas

En 2018, un grupo de investigadores alemanes llegó a una conferencia de ciberseguridad con una mano falsa. La habían creado utilizando cera para hackear el reconocimiento de venas, un sistema que lee los patrones venosos únicos de la mano de una persona para autenticarla. Para conseguirlo, utilizaron 2.500 fotos, aunque especificaron que podían ser de hasta 5 m (16 pies) de la persona.

¿Tuvo éxito? Sí. Pero en este caso, también llevó mucho tiempo y fue caro.

Detección de vida hackeada a través del uso de anteojos

La empresa china Tencent Security descubrió que unas gafas y una cinta adhesiva en blanco y negro bastan para hacer creer a un sistema de autenticación biométrica que un sujeto inconsciente o incluso muerto está vivo, de forma lo suficientemente convincente como para superar las comprobaciones de detección de vida.

Éstos comprueban si hay objetos en 3D y los comparan con el parecido de la persona, pero no son tan sofisticados cuando se trata de escanear los ojos de la persona, al menos no en 2019, cuando se publicaron los hallazgos.

Videos deepfake utilizados para el fraude fiscal

También en China, los delincuentes inventaron esta vez un eficaz hackeo biométrico, que salió a la luz en 2021.

Dos estafadores compraron miles de imágenes faciales en la dark web y utilizaron módulos de machine learning para crear videos deepfake de estas personas. A partir de ahí, montaron un elaborado plan en el que una empresa fantasma emitía facturas falsas debidas a estas personas, defraudando en última instancia a las autoridades fiscales chinas por el equivalente a 76,2 millones de dólares.

Asóciate con SEON para combatir el fraude y mantener tus sistemas más seguros con enriquecimiento de datos en tiempo real, machine learning de caja blanca y APIs avanzadas.

Hable con expertos

Cómo proteger a tu negocio del hackeo biométrico

La prevención eficaz del hackeo biométrico requiere un enfoque múltiple. No es de extrañar, teniendo en cuenta los marcadores tan diferentes que se utilizan, así como las técnicas que practican los estafadores y la variedad de estrategias, sistemas y flujos de trabajo de verificación y autenticación biométricas.

Sin embargo, podemos hablar de algunas buenas prácticas que deben tener en cuenta las organizaciones que corren el riesgo de ser víctimas de hackeos biométricos, que son, por desgracia, casi todas las que emplean la biometría.

- Considera la inteligencia artificial y el machine learning: Los investigadores han descubierto una y otra vez que la IA puede detectar eficazmente la falsificación biométrica. De hecho, una investigación realizada en febrero de 2022 por ID R&D descubrió que los módulos de IA son más hábiles que los humanos a la hora de identificar la suplantación biométrica, con un 0% frente a un 30% de falsos negativos y positivos en total. Las máquinas también eran más rápidas en esto.

- No confíes únicamente en la biometría: La biometría puede ser un método relativamente poco friccionado de autenticación o verificación de usuarios, pero es mucho más fiable como factor de un sistema de autenticación multifactor (MFA) que como flujo de trabajo independiente de un solo factor.

- Recopila más datos sin fricciones: Además de la información que devuelve el sensor biométrico -ya sea una firma, el iris, la voz, etc. – asegúrate de recopilar también más datos. Dependiendo de la configuración, puede tratarse de marcadores biométricos adicionales, configuraciones de hardware y software del ordenador, información sobre la dirección IP o incluso huellas digitales. Utilízalos para crear perfiles más completos del individuo, para evitar falsos negativos.

- Despliega software de prevención del fraude: Un software de detección y prevención de fraude sofisticado combina múltiples enfoques para comprender si alguien es quien dice ser, recopilando todos los datos, incluidos los biométricos y otros hallazgos, para proporcionar una puntuación de riesgo que refleje lo peligroso que podría ser alguien. A los casos más peligrosos se les puede pedir una verificación adicional o ser revisados manualmente por un humano.

- Sensibiliza a los usuarios: Ni siquiera los mejores algoritmos de machine learning son rivales para las estafas de ingeniería social, y muchos hackeos biométricos se basan en ellas, tanto a nivel de convencer a los sujetos para que proporcionen acceso a sus características, como de engañar a los guardianes. Asegúrate de que tus clientes, personal u otros usuarios son conscientes de los riesgos y de los tipos de estafas más frecuentes en tu organización.

Cómo protegerse del hackeo biométrico como individuos

Para los individuos, la prevención eficaz del hackeo de datos biométricos se basa en cuatro principios clave:

En primer lugar, protege tu identidad. Esto implica ser consciente de dónde guardas información personal sensible y documentación oficial, como pasaportes y documentos de identidad. El robo de identidad en el comercio electrónico, la banca y otras industrias puede implicar la biometría, así como otros métodos de verificación.

Asegúrate de activar la AMF cuando esté disponible, de modo que aunque alguien consiga reproducir tus características, seguirá necesitando al menos un factor más para acceder a tus cuentas.

Mantente alerta y utiliza contraseñas complejas. Los estafadores siempre tomarán el camino más recto hacia su destino, la forma más fácil de conseguir su objetivo. Esto significa que es probable que intenten la ingeniería social, los ataques de fuerza bruta o incluso el shoulder-surfing para hackear tu contraseña, por ejemplo, antes de intentar el hackeo biométrico.

Mantente al día de las mejores prácticas. Si utilizas la biometría para acceder a tu teléfono, a un espacio físico o para demostrar quién eres a tu banco, por ejemplo, es una buena idea que te asegures de que estás familiarizado con los consejos e instrucciones específicos para estos sistemas que han proporcionado las organizaciones. Estarás mejor protegido.

Fuentes

- IProov: Digital Identity in the USA: What Do Americans Want From the DMV?

- The Guardian: Major breach found in biometrics system used by banks, UK police and defence firms

- Help Net Security: AI can spot biometric spoofing attacks with ease

- Vpnmentor: Report: Data Breach in Biometric Security Platform Affecting Millions of Users

- eWeek: Biometric Security Can Be Hacked, but It’s Really Hard to Do

- Chief Investment Officer: Biometric Hacking: Even Your Face is Hackable

- FindBiometrics: Fraudsters Use Deepfake Biometrics to Hack China’s Taxation System