Sin importar cuán grande o pequeño sea tu negocio, es probable que tenga algo que pueda ser explotado. Y no siempre se trata del dinero. Para los estafadores y los criminales cibernéticos, cualquier cantidad de datos e información es más que suficiente.

Aunque ya cubrimos una gran variedad de ataques en el contexto del fraude de robo de identidad, el día de hoy, echaremos un vistazo a una forma muy específica en la que los estafadores ponen el pie en la puerta: los ataques de ingeniería social.

Ahora, repasemos algunos conceptos básicos

¿Qué es la ingeniería social?

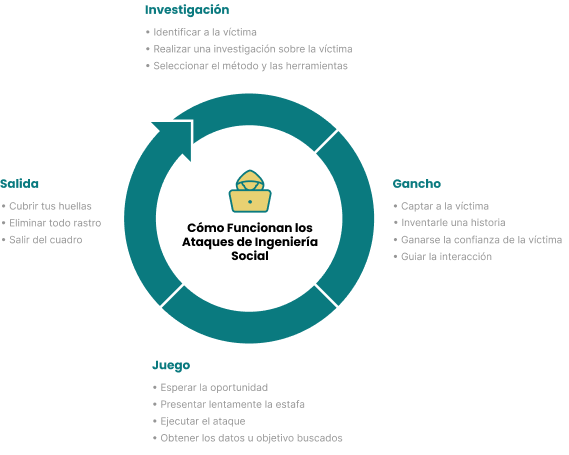

Un ataque de ingeniería social se desarrolla en tres pasos. Primero, el atacante elige a una víctima. Segundo, se gana su confianza. Tercero, consigue lo que estaba buscando, usualmente quebrantando prácticas de seguridad o robando información.

Estos ataques tienden a funcionar con base en seis principios:

- Autoridad y confianza: donde el atacante posa como figura de autoridad.

- Consenso y prueba social: donde la presión de los compañeros obliga a alguien a realizar una acción.

- Escasez: la idea de que la víctima perderá su oportunidad si no actúa.

- Urgencia: la idea de que la víctima perderá su oportunidad si no actúa rápido.

- Familiaridad y agrado: convencer a las víctimas de realizar ciertas acciones al ganarse su confianza o fingiendo atracción.

En términos prácticos, el ángulo de estos ataques está cambiando de comunicaciones por correo electrónico a llamadas telefónicas. La seguridad de los correos electrónicos es bastante buena actualmente, pero una llamada de teléfono presionante aún puede engañar tanto a clientes como a empleados, especialmente con lo fácil que es suplantar el número de teléfono de quien llama, haciéndola ver como si proviniera de una entidad de confianza.

(Un consejo: si recibes una llamada telefónica de alguien que dice ser de tu banco, ofrece llamar de vuelta)

Ejemplo de un ataque de ingeniería social

Un excelente ejemplo de una sofisticada estafa de ingeniería social es la que se perpetúa en contra de Google y Facebook. Un grupo lituano establece una compañía falsa que pretende ser un fabricante trabajando con los dos gigantes tecnológicos.

Después le envían correos electrónicos de phishing a empleados de Google y Facebook, facturando servicios que fueron adquiridos genuinamente, pero los dirigen a enviar el dinero a cuentas incorrectas. Se estima que, entre 2013 y 2015, este ataque de ingeniería social contribuyó en el robo de más de 100 millones de dólares.

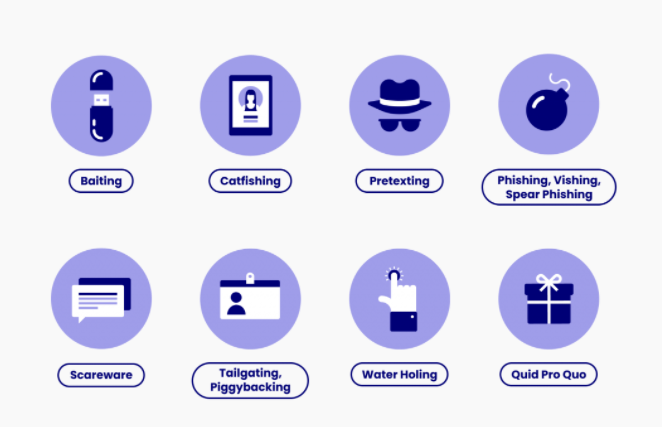

8 tipos de ataques de ingeniería social

A continuación hay 8 ejemplos de los escenarios más comunes en los que te puedes encontrar en tu compañía.

Dado que el término “ingeniería social” es muy amplio, es útil desglosarlo en diferentes técnicas de ataque.

1. Baiting

El baiting (cebo), como su nombre lo sugiere, se aprovecha de la curiosidad o la avaricia de la víctima. El atacante tiende una trampa diseñada para llevar a alguien a realizar una acción específica.

Un ejemplo de un cebo físico sería dejar una memoria USB desatendida en el escritorio de alguien. ¿La conectarías para revisar su contenido? Sin que lo sepas, podría estar desplegando software malicioso en tu computadora, como el ransomware.

Pero el baiting también puede funcionar digitalmente. Un formulario en línea o un anuncio tentador pueden cumplir el mismo propósito.

2. Catfishing

El catfishing es una forma muy conocida de ingeniería social. Se trata de actividad engañosa con base en la creación de un personaje ficticio para ganarse la confianza de la víctima. Un pariente cercano es el fraude romántico, cuya tasa se ha disparado en años recientes.

Un equivalente en la vida real es lo que se llama “trampa de miel”, donde el atacante pretende estar interesado románticamente en la víctima para obtener lo que quiere.

3. Pretexting

Al enlazar una serie de mentiras, los atacantes convencen a las víctimas de que son un compañero de trabajo, un banco oficial o una agencia gubernamental. Establecen una confianza con la persona y la convencen de que responda preguntas de seguridad para confirmar su propia identidad.

El engaño psicológico pone a las víctimas a la defensiva, quienes sienten la necesidad de limpiar su nombre, revelando información personal importante durante el proceso (número de seguridad social, detalles de cuenta bancaria, etc…).

4. Phishing (fraudes de vishing y spear phishing)

Definitivamente, el tipo más común de ingeniería social tiene que ser el phishing y similares como el vishing y los ataques de spear phishing. Los tres están diseñados para extraer la información del usuario o empleado. Las diferencias en los términos son de carácter puramente técnico:

- Phishing: cualquier tipo de campaña de mensajería diseñada para redirigir a la víctima a un formulario, sitio o ventana de pago específicos. Algunos ejemplos comunes incluyen enviar un mensaje de texto indicando a la víctima que ingrese en su cuenta de banco para redirigirla hacia una copia del sitio web del banco.

- Vishing: phishing usando tecnología de voz como una llamada de Skype o un mensaje de voz fraudulento.

- Spear phishing: esto es phishing orientado a un individuo. Los ejecutivos o representantes de servicio al cliente de las compañías son objetivos cada vez más frecuentes dado el acceso que tienen a información importante de la compañía.

Otras formas de este tipo de ingeniería social incluyen el smishing (phishing por mensajes de texto) o el phishing de pescador (llevado a cabo a través de cuentas falsas de servicio al cliente en redes sociales).

Es importante tener en cuenta que en años recientes se ha visto un incremento en el phishing que utiliza tecnología deepfake, tanto de voz como de video. Esta tecnología le permite a los estafadores imitar a alguien al alimentar un software con clips de una persona real y reprogramarlo para que diga lo que ellos quieran,

En el contexto de la ingeniería social, se utiliza a menudo para ganar confianza, por ejemplo al decirle a un empleado que envíe dinero a una cuenta específica haciéndose pasar por un ejecutivo.

5. Scareware

Las estafas funcionan mejor cuando las víctimas están bajo estrés, por lo que los atacantes han creado todo un género de malware llamado scareware. Involucra asustar a la víctima para que realice una acción, tal como descargar un antivirus malicioso bajo la pretensión de solucionar un error de la computadora.

6. Tailgating y piggybacking

Se trata del clásico robo de película en el que los agentes maliciosos se hacen pasar por un conductor de reparto o un conserje para acceder a áreas restringidas. Mientras que la mayoría de las instalaciones corporativas tienen instalados sistemas de seguridad para evitar este tipo de infiltración, puede ser sorprendentemente fácil atravesar una recepción si tienes la suficiente confianza.

7. Water holing

Los usuarios regulares de un sitio web ya establecieron confianza con la compañía. Aunque la víctima probablemente no haría clic en un enlace de una dirección de correo electrónico desconocida, no tendría inconveniente en dar clic si se encuentra en un sitio web que visita frecuentemente.

Un ataque de water holing involucra inyectar código malicioso directamente en un sitio web señalado que se sabe que la víctima frecuenta.

8. Ataques Quid pro quo

Los ataques quid pro quo llevan ese nombre por el término latino que significa hacer un favor a cambio de algo más. Estos ataques simplemente involucran servicios o bienes prometedores a cambio de lo que los estafadores están buscando.

Curiosamente, esto no tiene que ser especialmente sofisticado. Han habido ataques exitosos en empleados simplemente ofreciéndoles una barra de chocolate a cambio de sus credenciales de acceso.

Como evitar ataques de ingeniería social

El sentido común no se puede enseñar, pero puedes poner todas las probabilidades a tu favor cuando se trata de anticipar cómo prevenir y proteger a tu compañía de un ataque de ingeniería social. Aquí hay 11 ejemplos:

Educa a empleados y usuarios

Primero que nada, asegúrate de que se trata la ingeniería social como parte de la capacitación de concientización de seguridad de tus empleados, y que todos entiendan las tendencias actuales en ataques.

Verifica fuentes e identificaciones

Ya sea un encabezado de correo electrónico, una llamada, un URL o la factura de un proveedor. Vale la pena duplicar las medidas de seguridad solicitando una identificación o una prueba de identificación en línea.

Ten protocolos de seguridad claros y utiliza contraseñas

Aclara a tus agentes los pasos exactos de cómo gestionar los cambios de contraseñas o correos electrónicos o las solicitudes de desbloqueo. Las cuentas de usuario son valiosas para los estafadores, y serán persistentes en conservarlas, tal como lo explicó Anonymous G, un estafador en activo, en nuestro podcast Cat & Mouse.

Comunicación entre departamentos

Para muchas compañías, el eslabón más débil es el equipo de soporte al cliente que podría no tener el suficiente know-how respecto al fraude. Para propósitos de verificación de usuario, debería existir algún tipo de línea telefónica entre departamentos para seguridad adicional.

Concientizar al usuario

La forma más común de ataque de ingeniería social contra tu cliente será una llamada de teléfono donde el estafador se hará pasar por un representante de tu compañía. Informa y advierte a tus clientes, aclarando no solo por dónde podrías contactarlos, sino qué tipo de datos no les solicitarías jamás, como números de tarjeta, con quién hacen transacciones, detalles personales, etc.

SEON ofrece un paquete completo de herramientas de prevención de fraude que crecen junto con tu negocio

Hable con expertos

Aprovechar la tecnología de prueba de identificación

La ingeniería social sucede cuando no puedes confirmar con quién estás tratando. En el mundo digital, esto es exactamente lo que los intentos de prueba de identificación intentan resolver.

Un buscador inverso de personas online, por ejemplo, puede revelar los riesgos asociados con ciertas direcciones de correo electrónico. Un atacante puede registrar un correo que parece coincidir con los detalles del titular legítimo de la cuenta (nombre.apellido), pero no tendrá los perfiles en redes sociales correspondientes que se esperarían.

De forma similar, verificar una dirección IP de las personas que se comunican a través de la página de contacto puede ayudarte a decidir inmediatamente si estás tratando con un usuario legítimo o con alguien que utiliza un proxy o está tratando atacar desde un país donde el usuario original nunca ha estado antes.

Lo mismo puede decirse acerca de los números de teléfono: es probable que un usuario legítimo te llame desde un número que está asociado a sus perfiles de mensajería, mientras que un estafador utilizará un número virtual o un teléfono desechable.

Asegura tus dispositivos e instalaciones

Deberías desplegar y mantener actualizado el software anti-malware y anti-virus. El software y firmware de la compañía también deberían estar actualizados contra las últimas vulnerabilidades. Asegúrate de que los empleados son conscientes de los riesgos potenciales al utilizar equipo de la compañía, especialmente cosas como Wi-Fi público o teléfonos rooteados.

Medidas de seguridad similares aplican para las instalaciones de la compañía. Necesitas controlar cada aspecto de tus oficinas, desde la seguridad de la recepción hasta la gestión del despilfarro.

Contrata servicios de ingeniería social

Finalmente, deberías considerar la contratación de servicios de ingeniería social, realizados por expertos en seguridad y consultores de sombrero blanco. Ellos pondrán a prueba las vulnerabilidades de tus empleados, tu sitio web y tus instalaciones, y entregarán reportes exhaustivos acerca de dónde están tus puntos débiles.

Ingeniería social vs Phishing

Si la ingeniería social se parece mucho al phishing, se debe a que ambas prácticas están relacionadas. Sin embargo, la ingeniería social es un término más amplio. Los agentes maliciosos que utilizan la ingeniería social podrían hacerlo para acceder a áreas aseguradas o para hallar vulnerabilidades en la web. El phishing, por otro lado, está diseñado específicamente para obtener información personal como credenciales de acceso o números de tarjeta de crédito.

En ese sentido, todo ataque de phishing es una forma de ingeniería social. Pero no toda la ingeniería social es necesariamente phishing.

SEON es más que solo una solución de software, es tu socio de negocio en la prevención de fraude

Hable con expertos

¿Qué servicios existen contra la ingeniería social?

Hay ciertas compañías que actúan como consultores de seguridad para tu negocio. Realizarán ciertas pruebas en un intento por obtener información de tu sitio web, tus usuarios o tus empleados. Al resaltar las vulnerabilidades, pueden ayudar a protegerte contra ataques de ciberseguridad y fraude, como la ingeniería social.

Cuando se trata de la prevención de ataques de ingeniería social, la educación es la mejor herramienta de tu arsenal. Simplemente estar al tanto del alcance, recursos y sofisticación de los ataques de ingeniería social puede ser suficiente para identificar algo sospechoso antes de que sea demasiado tarde.

En SEON, ayudamos a las compañías a desplegar herramientas que protegen a empleados y usuarios, especialmente en el contexto de la autenticación durante el registro e inicio de sesión. Puedes conocer más en nuestra guía sobre escenarios de robo de cuentas en internet (ATO) aquí.

Preguntas frecuentes

El tipo de ataque de ingeniería social más común es, por mucho, el phishing. Aprovecha los errores humanos en combinación con la tecnología, como links maliciosos o mensajes de texto enviados desde una identidad fraudulenta.

Sí. La ingeniería social es un crimen que puede resultar en sanciones legales.

Técnicamente, la ingeniería social no es hackeo ya que solo lidia con las personas, no con equipos de tecnologías de la información. Sin embargo, la ingeniería social se realiza a menudo en combinación con otros cibercrímenes, uno de los cuales es el hackeo de cuentas.

Según un estudio del 2018, dos de cada diez empleados de una compañía serán el objetivo y caerán en técnicas de ingeniería social.

Lee mas sobre:

Enriquecimiento de datos | Huella digital en internet | Machine learning en detección de fraudes

Más Fuentes:

- Justice.gov: Lithuanian Man Pleads Guilty To Wire Fraud

- BBC: Romance fraud on rise in coronavirus lockdown

- Forbes: A Voice Deepfake Was Used To Scam A CEO Out Of $243,000

- Science Daily: Social engineering: Password in exchange for chocolate