Los estafadores hacen su mejor esfuerzo para ocultar sus detalles de conexión con proxys. ¿Cómo atraparlos en el acto?

A través de la detección de proxys. Veamos distintos métodos y casos de uso.

¿Qué es la detección de proxy?

La detección de proxys es un proceso en el que las empresas intentan comprender cómo se conectan los usuarios a sus sitios web. Es especialmente útil para atrapar a los agentes maliciosos que falsifican sus datos de conexión para cometer actividades fraudulentas.

Los proxys no sólo son utilizados por los estafadores. Los entusiastas de la privacidad recurren a ellos para conectarse a internet. Además, los proxys pueden aumentar la velocidad de la red ahorrando ancho de banda o comprimiendo el tráfico.

Los desarrolladores web y los vendedores utilizan habitualmente los proxys para visualizar contenidos en línea desde distintas geolocalizaciones. También son una herramienta de ciberseguridad muy popular para filtrar sitios web maliciosos o bloquear malware y spyware.

¿Cómo usan los estafadores los proxys y VPNs?

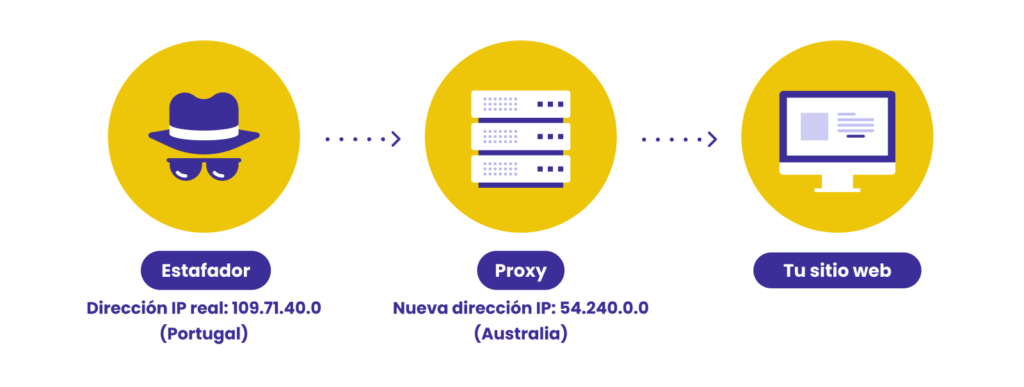

Las proxys pueden anonimizar o falsificar los detalles de conexión, por lo que los estafadores tienen todos los incentivos para utilizarlos. Veamos un ejemplo concreto:

- Un estafador se ubica en Portugal.

- Tiene acceso a distintos números de tarjeta robados de Australia.

- Realiza una compra en línea.

- La tienda en línea marca la transacción como sospechosa.

Aquí es donde entran los proxys. El estafador portugués quiere simular que en verdad se conecta desde Australia para probar el siguiente lote de tarjetas de crédito robadas sin disparar ningún mecanismo de defensa.

La misma lógica aplica para los ataques con bots y las cuentas múltiples. Si el estafador quiere seguir accediendo al sitio, necesita hacer parecer que utiliza distintos dispositivos, identidades, y aún más importante, direcciones IP.

¿Quieres echar un vistazo a lo que SEON te puede revelar tan solo con tu IP? Ingrésala a continuación:

¿Pero qué tipo de proxys usan los estafadores y cómo las usan? Echemos un vistazo.

Aprende cómo funcionan las APIs, cuáles son sus beneficios y cómo se comparan con los datos manuales

Aprende más

5 tipos de proxy que usan los estafadores

Los estafadores controlan cómo tu sitio ve sus direcciones IP a través de las siguientes herramientas.

1. Proxys Datacenter

Los proxys datacenter le dan a los estafadores una dirección IP que pertenece a una compañía de centros de datos. Por ejemplo, AWS (Amazon Web Services)tiene un rango amplio de direcciones IP. Cualquiera que se conecte a través de un data center AWS se le asignará una IP en ese rango.

Si se conocen los rangos de direcciones IP de los centros de datos es muy fácil detectar este tipo de proxys. Los proxies de centros de datos actúan más bien como un «muro» que oculta la dirección IP original, pero que sigue apuntando a una determinada empresa.

En este sentido, los proxys de centros de datos son menos valiosos para los defraudadores que los proxys residenciales.

2. Proxys residenciales

Un proxys residencial utiliza IPs proporcionadas por un proveedor de servicios de Internet (ISP). Cada proxys residencial tiene una ubicación física que puede ser seleccionada manualmente o al azar.

Los proxys residenciales son más difíciles de detectar que los centros de datos y suelen ser más confiables. Son utilizados por personas legítimas y pertenecen a ISPs conocidos, como Comcast o AT&T.

Esto hace que sean muy demandados y, por lo tanto, no son baratos de adquirir. Los estafadores tienen que pagar una prima o encontrar formas ilegítimas de adquirir estas direcciones IP (a través de malware o una red de bots, por ejemplo).

Sin embargo, en los últimos años ha aumentado el número de servicios que ofrecen proxys residenciales en línea. También hay incentivos financieros para que la gente revenda sus IPs residenciales, lo que complica aún más la detección.

3. Proxys móviles

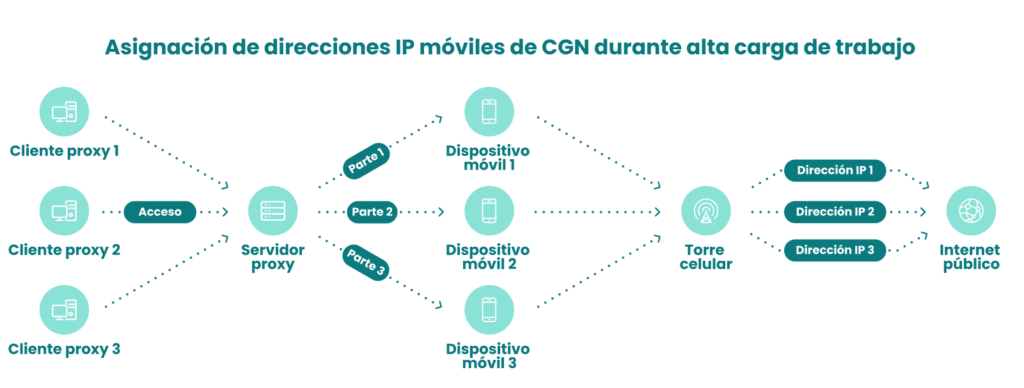

Las proxys móviles también asignan direcciones IP, específicamente direcciones IP que pertenecen a los proveedores de redes de datos móviles.

Una diferencia notable es que los proveedores de redes no asignan únicamente una IP por cada dispositivo, sino que a menudo rotan varias IPs según la disponibilidad.

Esto quiere decir que cuando la carga de la red es alta, varios usuarios y dispositivos tendrán la misma IP, lo que hace más fácil que los estafadores se oculten.

Ten en cuenta que las proxys móviles simulan los dispositivos móviles; no necesitan usarse en teléfonos móviles o tablets necesariamente. A partir de ahí, los estafadores pueden utilizar a proveedores de software proxy o incluso granjas de tarjetas SIM para rotar entre varias direcciones IP.

4. Redes privadas virtuales (VPNs)

Aunque una red privada virtual no es técnicamente un proxy, sirve el mismo propósito. La diferencia principal es que un proxy redirige todo el tráfico de tu dispositivo mientras que una VPN opera a nivel de aplicación.

Sin embargo, tal como las proxys, la IP está oculta y el tráfico es enrutado a través de los servidores remotos en vez de su ISP oficial. Las VPN también pueden ser residenciales o de centros de datos.

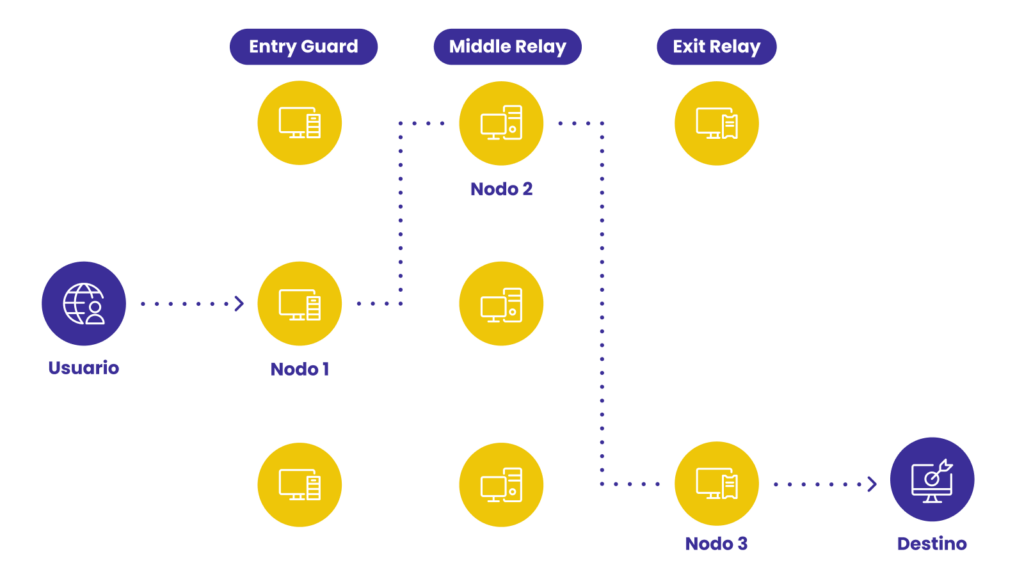

5. Red Tor

No se trata técnicamente de un proxy, pero el navegador Tor también oculta las direcciones IP de los estafadores. Sin embargo, ya que los nodos de salida son públicos, son fáciles de detectar.

Detectar IPs Tor es fácil, pero no deberías asumir que estás lidiando con un estafador con base únicamente en esa información.

Es mejor calcular la reputación de IP para determinar si deberías bloquear la acción o no, y combinar esto con más información.

Tabla comparativa de los tipos de proxy

| Proxy residencial | VPN | Proxy móvil | Tor | Proxy de centro de datos | |

| Tipo de IP asignada | IP residencial, se asume que la proporciona un ISP tradicional terrestre | Estática, no única | IP móvil, se asume que la proporciona una red móvil | La IP del nodo de salida | IP del centro de datos |

| Detectabilidad del proxy | Medianamente difícil de identificar como un proxy | Fácil de identificar como un proxy (direcciones conocidas) | Casi imposible de identificar como un proxy | Moderadamente fácil de identificar (listas de nodos de salida conocidos) | Fácil de detectar (direcciones conocidas) |

| Unicidad | Puede solicitar una IP dedicada de ser necesario | Puede solicitar una IP dedicada de estar disponible | Nunca puede ser única o privada (la dirección IP siempre se comparte con otros) | No puede ser única (los nodos de salida siempre cambian y se comparten con otros) | Puede solicitar una IP dedicada de estar disponible |

| Reputación IP | Varía por tipo de proxy residencial | Reputación IP media | La mejor reputación IP | Baja reputación IP | Baja reputación IP |

Tanto para los usuarios buenos como malos, los distintos tipos de proxys tienen diferentes beneficios.

11 técnicas para detectar proxys

Ejemplo de resultados de detección de proxy de red

Como hemos visto, algunas proxys son más valiosas para los estafadores. Mucho de ello tiene que ver con lo fácil que es detectarlas.

Estos son métodos de detección a tu disposición.

Prueba de ping

Una prueba de ping es un método para medir el tiempo mínimo para enviar la cantidad más pequeña de información posible.

Sin embargo, las pruebas ping no arrojan resultados con proxys. Si una prueba de ping no arroja resultados, esto podría ser un fuerte indicador de que estás tratando con un proxy.

Mediciones de latencia

Una forma lógica de establecer que el usuario utiliza algún tipo de protocolo de tunneling es crear una prueba de latencia.

En teoría, si su conexión parece más lenta de lo esperado, probablemente está utilizando un proxy. Esto se puede hacer al medir dos latencias y compararlas:

- latencia de navegador a servidor web: medido utilizando JavaScript desde el navegador

- latencia de una IP externa a un servidor web: medida utilizando una combinación de TCP/IP

El retraso geográfico ocasionado por el proxy es un fuerte indicador de que no estás tratando con una conexión directa.

Prueba WebRTC

WebRTC permite la comunicación directa entre usuarios (por ejemplo, chats de voz o vídeo). Sin embargo, el protocolo no siempre pasa por los proxys, incluso si tienes uno instalado.

En Google Chrome, por ejemplo, WebRTC seguirá utilizando tu dirección IP original. Los investigadores también descubrieron que 19 de cada 100 VPNs filtran accidentalmente las direcciones IP originales a través de WebRTC.

Esto es una mina de oro para la detección de proxys. Usando un simple código HTML, puedes mostrar la dirección IP original vista por WebRTC.

Prueba de huella digital TCP/IP

Una técnica interesante que funciona tanto para la detección de proxys como para la huella digital de dispositivos. La idea es comparar el sistema operativo anunciado por el agente de usuario del navegador y el que se obtiene mediante una comprobación TCP/IP.

Si los resultados no son consistentes, puedes obtener dos señales fuertes: que el usuario está falsificando el agente de usuario, y que probablemente se está conectando a través de algún tipo de proxy.

Escaneo de puerto abierto

Los proxys tienden a dejar puertos abiertos. Si sabes qué puerto suele ser, puedes deducir que estás tratando con un proxys determinado.

Por ejemplo, algunos proveedores revenden conexiones SSH pirateadas en las que el puerto 22 siempre está abierto. Otros puertos abiertos de proxys muy conocidos, como el 3128 o el 1080, también pueden indicar que estás en el camino correcto.

Prueba de IP datacenter

A veces, la forma más sencilla de comprobar si se trata de un proxy es preguntar amablemente. Y esta pregunta consiste realmente en comprobar si la IP está dentro de un rango publicado oficialmente.

Compañías como AWS o Digitalocean publican sus rangos de IP, que es probablemente la forma más fácil de saber si estás tratando con una conexión originada en sus centros de datos.

No hace falta decir que comprobar cada IP manualmente lleva mucho tiempo, por lo que una API resulta muy útil.

Prueba de filtración DNS

Una filtración de DNS se considera un grave fallo de privacidad y seguridad. En pocas palabras, permite que un ISP registre y rastree cada uno de los sitios web y aplicaciones que utilizas.

Pero en el contexto de la detección de proxys, hay un lado positivo. Significa que puedes comprobar si la IP pertenece realmente al ISP correspondiente.

En otras palabras, si la filtración de DNS apunta a un ISP del Reino Unido, pero la IP oficial apunta a Serbia, puedes deducir con seguridad que se trata de una conexión proxy.

Prueba de encabezados proxy HTTP

Cada encabezado de solicitud HTTP puede contener información valiosa sobre una conexión. En nuestro caso de caza de proxys, en particular, esa información viene en forma de solicitudes adicionales hechas por el proxy.

Midiendo el número de peticiones de encabezado HTTP, puedes buscar patrones sospechosos que puedan apuntar al uso de proxys.

Comprobaciones de listados

Las listas negras, o blocklists, no siempre son los métodos más fiables para identificar proxys (en el mundo del iGaming, por ejemplo, es un secreto bien conocido que algunos vendedores utilizaban listas negras compartidas para bloquear a los competidores y evitar que aceptaran a sus jugadores más valiosos).

Aun así, es una línea de defensa bastante sencilla, siempre que se consiga identificar las IPs de los proxys maliciosos en primer lugar.

Prueba de zona horaria (navegador vs zona horaria)

Esta es otra técnica interesante que se superpone con lo que llamamos huella digital del dispositivo.

Al comparar la zona horaria de la IP con la del navegador, se pueden identificar discrepancias que pueden apuntar al uso de proxys.

Escaneo de puertos del navegador

El escaneo de puertos del navegador es un método algo polémico, pero tiene una ventaja clave: poder detectar el uso de Tor.

Sabemos, por ejemplo, que Tor usa los puertos 9050 y 0150, así que escanear el navegador nos puede revelar cuando lidias con un entusiasta de la privacidad (o un potencial estafador).

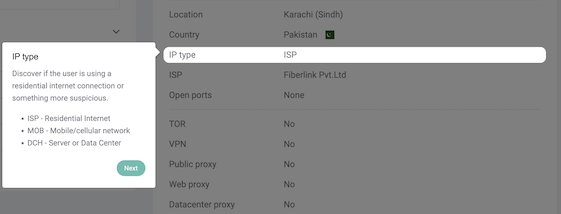

Cómo detecta SEON el proxy y VPN a través de la API

En SEON, la detección del proxy proviene de nuestro módulo de análisis de IP. Usamos una combinación de las técnicas antes mencionadas, lo que incluye las verificaciones WebRTC, las pruebas de ping, las pruebas de filtraciones DNS, entre otras.

La clave es que SEON te da una idea de si es probable que estés lidiando o no con un estafador. Esta probabilidad se obtiene al utilizar una puntuación de fraude o puntuación de riesgo.

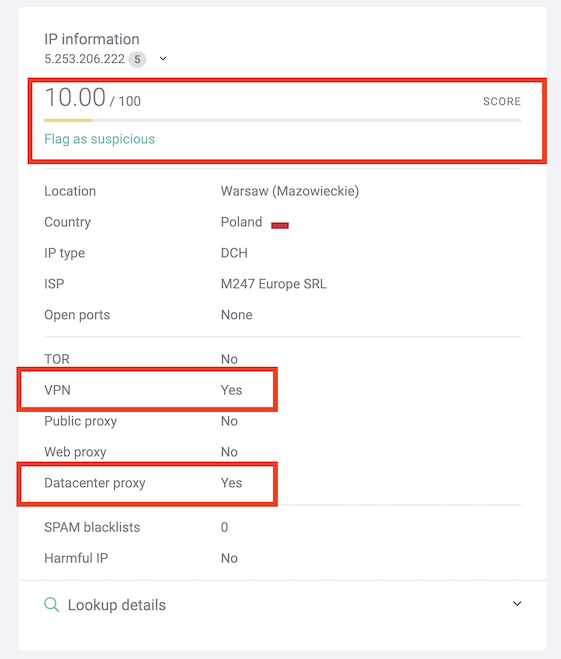

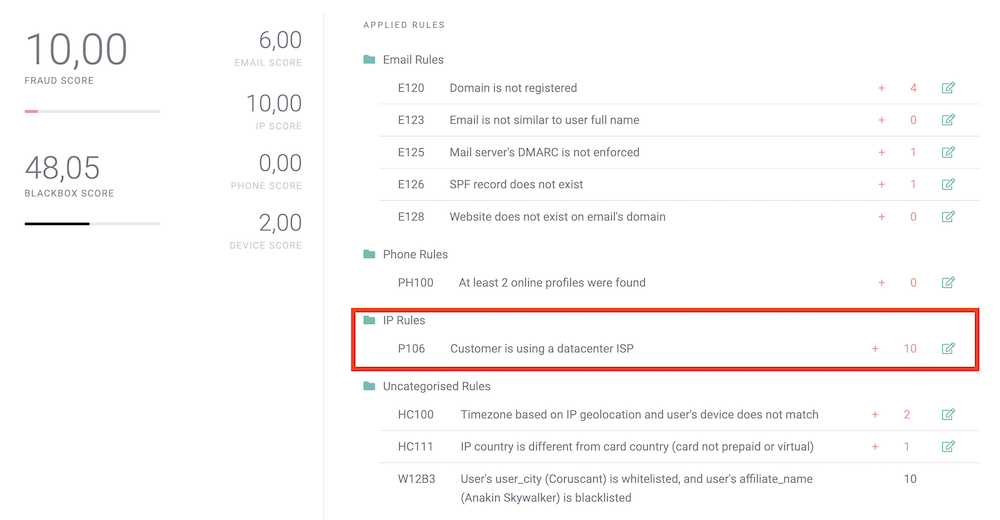

Así es como luce:

Como puedes ver en esta prueba, detectamos que esta IP en particular apuntaba a una VPN y a un centro de datos. La puntuación de fraude es bastante baja porque hay muchos más factores a tener en cuenta ( sin embargo, ten en cuenta que la puntuación de fraude de SEON es totalmente personalizable, por lo que puede ajustarse para adaptarse a tu apetito de riesgo).

Aquí está el mismo evento, donde se puede ver una combinación de reglas de riesgo relacionadas con la IP, pero también con la dirección de correo electrónico:

Puedes obtener los resultados a través de llamadas a la API, pero también utilizando una simple comprobación manual o incluso una extensión de Google Chrome.

Los resultados son casi instantáneos, independientemente del número de IPs que pasen por tu sitio web a diario.

Las APIs de fraude de SEON son altamente configurables para que se adapte a las necesidades específicas de tu negocio

Hable con expertos

Fuentes

- Incolumitas.com: Detecting Proxies and VPNs With Latency Measurements

- webrtcH4cKS: So your VPN is leaking because of Chrome’s WebRTC…

- Nem.ec: eBay is port scanning visitors to their website – and they aren’t the only ones