¿Qué es la revisión SSL?

La revisión SSL es el acto de interceptar e inspeccionar el tráfico encriptado. Las organizaciones supervisan -o más bien se les aconseja- el tráfico cifrado para asegurarse de que no hay nada malicioso que entre o salga de sus servidores.

Esto se debe a que hoy en día casi todo el tráfico de internet está cifrado con SSL, lo que conlleva sus propios riesgos. Según cifras recientes, el 95% de los sitios web de Google utilizan HTTPS y el 90% del tiempo de navegación en Chrome se realiza en sitios web HTTPS, así como en Android con un 95% y en Windows con un 97%.

La interceptación SSL puede estar activa permanentemente o ser esporádica. El término se aplica tanto a la desencriptación e inspección de los datos que se envían a tus servidores a través de tu sitio web como a la desencriptación e inspección de los datos enviados desde tu organización.

Hay varias formas de hacerlo, pero el objetivo es el mismo: mantener los datos a salvo de los actores maliciosos.

¿Cuáles son los beneficios de revisar el certificado SSL?

La revisión de SSL permite a las empresas y organizaciones mantener sus datos, servidores y operaciones más seguras. Más concretamente, al revisar el SSL, se puede:

- bloquear el acceso de los empleados a contenidos maliciosos y sitios web peligrosos

- identificar y detener ciertos tipos de ataques maliciosos (por ejemplo, DDoS)

- saber cuándo salen de su red cantidades inusualmente grandes de datos

- filtrar de forma más eficiente usuarios, IPs y/o locales específicos

¿Qué es la Capa de Conexión Segura (SSL)?

SSL, que significa Secure Sockets Layer (Capa de Conexión Segura), es un tipo de cifrado clave entre los navegantes y los servidores de páginas web.

Más de 46 millones de sitios web utilizan SSL por defecto en 2021, lo que proporciona un nivel básico de integridad de la información y confidencialidad de las interacciones con el sitio web, incluidas las transacciones.

¿Qué tipos de certificados SSL existen?

Los tipos de certificados SSL para sitios web incluyen DV, OV, IV y EV. Los certificados SSL son una señal de que tu navegador puede confiar en un sitio web. Pueden ser validados de varias maneras:

- DV: validación de dominio (se ha verificado el propietario del dominio)

- OV: validación de organización (se verifica la organización del solicitante del certificado)

- IV: validación individual (se ha verificado a la persona que solicita el certificado)

- EV: validación extendida (opción premium – la organización es verificada, conocida y de confianza)

Cada uno de estos es un certificado SSL, pero las garantías que ofrecen son diferentes.

Por ejemplo, los DV significan que el propietario de esta URL ha sido validado. El estándar más alto disponible es el EV, que es mucho más riguroso que los otros. Pero también son más caros de solicitar, por lo que solo las organizaciones que tienen un gran interés en demostrar la fiabilidad de su sitio web -por ejemplo, las del sector financiero- suelen intentar obtener un certificado SSL con EV.

¿Cómo puedo saber si un sitio web utiliza SSL?

En pocas palabras, si quieres comprobar si un sitio web tiene habilitado el protocolo SSL, mira su URL. ¿Utiliza HTTP seguro?

- si empieza por https:// -> no utiliza SSL

- si empieza por https:// -> utiliza SSL

Además, la mayoría de los navegadores modernos lo señalan cerca de la barra de URL con un icono de candado abierto o cerrado, que proporciona más información si se hace clic en él, como se puede ver en la captura de pantalla siguiente.

A partir de ahí, en la mayoría de los navegadores también se puede obtener información sobre el tipo de certificado SSL con unos pocos clics, incluido el organismo emisor y las fechas de validez.

¿Qué es TLS?

TLS significa Transport Layer Security (Seguridad de la Capa de Transporte) pero, por razones técnicas, TLS y SSL se utilizan indistintamente en la actualidad. Vamos a explicarlo.

Cualquiera que investigue sobre SSL seguramente se encontrará con las siglas TLS. Esto se debe a que TLS es un protocolo de cifrado que se desarrolló a partir de SSL en 1999. Actualmente, la versión más avanzada de este protocolo es TLS 1.3, que se publicó en 2018. La mayoría de la gente dirá «SSL» pero se referirá a TLS o a SSL – ya que los protocolos SSL heredados quedaron obsoletos hace más de 15 años.

¿Qué es SSL by Default?

SSL by Default es una iniciativa que comenzó en 2016 y que pretendía hacer que el SSL fuera predeterminado para los sitios web. Ha tenido mucho éxito.

De hecho, a partir de la versión 62, desde octubre de 2017, el navegador Chrome marca las páginas HTTP como «No seguras» cuando hay campos para que el usuario introduzca información, así como en todas las páginas HTTP en modo incógnito.

Según el blog de Chromium, esto formaba parte de un plan más amplio para etiquetar los sitios HTTP como no seguros y concienciar incluso a los usuarios ocasionales de la web. De hecho, un cambio anterior en la misma dirección había dado lugar previamente a «una reducción del 23% en la fracción de navegaciones a páginas HTTP con formularios de contraseñas o tarjetas de crédito en el escritorio» en nueve meses (de enero a octubre de 2017).

Las razones para usar SSL en primer lugar incluyen todo, desde mantener a los clientes más seguros hasta asegurar la verificación de prestigio y salvaguardar tu imagen de marca de cara al cliente.

A saber:

- SSL mantiene a los compradores en línea más seguros

- SSL proporciona una protección elemental contra los actores maliciosos

- SSL detiene varios tipos de ataques de espionaje

- SSL mantiene a salvo la información personal y fomenta la privacidad

- SSL promueve la economía digital

- SSL crea confianza entre los consumidores y las organizaciones

- SSL fomenta la confianza en las transacciones en línea

- SSL aumenta la conciencia básica de la ciberseguridad

¿Qué es la interceptación SSL?

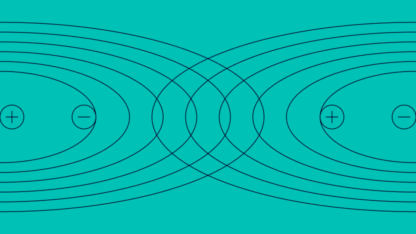

La interceptación SSL es el acto de interceptar el tráfico SSL/TLS encriptado para cualquier propósito, que también puede implicar la manipulación del mismo. Esto puede ser realizado tanto por actores maliciosos como por actores buenos en la ecuación del fraude y la ciberseguridad.

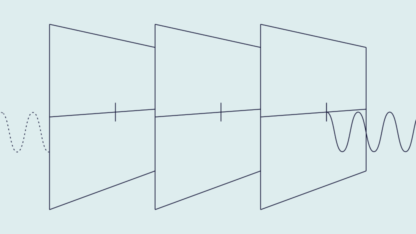

En otras palabras, interceptar el tráfico SSL significa escuchar este tráfico, a pesar del hecho de que está cifrado, por cualquier motivo. Por definición, la interceptación de SSL es un acto de hombre en el medio (MitM) porque coloca a la parte que intercepta entre el emisor y el receptor de la información. Sin embargo, no es un ataque MitM a menos que se haga con fines maliciosos.

SSL puede ser el estándar de oro de la seguridad web, pero no garantiza una seguridad completa.

Los actores malintencionados seguirán intentando, y ocasionalmente conseguirán, interceptar una sesión cifrada con TSL/SSL y acceder a los datos cifrados o manipularlos.

Pero las empresas que intentan mantener su tráfico a salvo de las miradas indiscretas y de los delincuentes también lo interceptarán para supervisarlo, para mejorar su seguridad y para asegurarse de que todo avanza sin problemas y de que ningún ciberdelincuente lo ha manipulado.

¿Por qué revisar el tráfico SSL?

Las revisiones de SSL permiten a una organización asegurarse de que no hay hackers, estafadores o timadores atacando sus servidores a través del tráfico cifrado.

Como hemos visto, el SSL es una herramienta útil que proporciona un nivel básico de tranquilidad a los usuarios y empresas en línea. Sin embargo, este cifrado, que ahora está casi siempre presente en la web, puede ser aprovechado, ayudando a los delincuentes a servir contenido malicioso y a realizar ataques.

De hecho, el equipo de Zscaler ha contabilizado 1.700 millones de amenazas en el tráfico SSL cifrado en el espacio de seis meses, y eso es solo lo que ha detectado una marca de software. Se estima que hay muchas más.

Por estas razones, revisar el tráfico SSL es una buena idea.

¿Cómo funciona la revisión SSL?

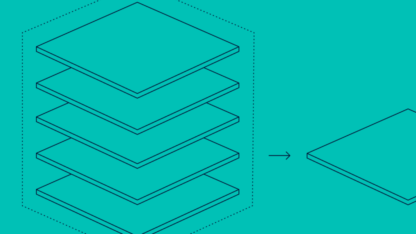

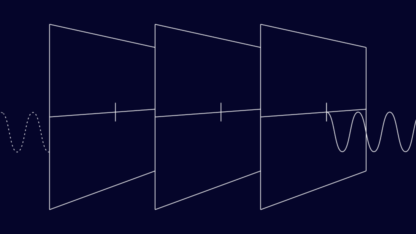

La revisión SSL funciona colocando un proxy de interceptación entre el punto final del cliente y el punto final del servidor, que descifrará e inspeccionará el tráfico.

Como hemos establecido, la revisión SSL se realiza normalmente colocando una pieza de hardware o software entre el cliente y el servidor. Como la gran mayoría del tráfico de internet está cifrado con SSL, también lo están los contenidos y comunicaciones fraudulentas y maliciosas. Y como está cifrado, la única manera de detectarlo es descifrar e inspeccionar este tráfico.

Debido a las exigencias extremas que supondría para la potencia de procesamiento y para su ancho de banda, no es factible que una empresa revise todo su tráfico, por lo que la mayoría solo inspeccionará parte del tráfico hacia y desde lugares que considere poco fiables.

Qué y cómo se decide que un destino es digno de la confianza de la organización, y si ese destino es susceptible de sufrir ataques propios, es algo que se puede discutir, por lo que no hay un método infalible, aparte de revisarlo todo.

Entre los métodos más comunes para revisar el tráfico SSL se encuentran los siguientes, cada uno de ellos con sus ventajas y desventajas:

- cortafuegos de nueva generación (NGFW) a través de los cuales se transmite el tráfico

- proxies que crean conexiones separadas entre el cliente y el servidor

- modo TAP, en el que el tráfico se copia a medida que fluye, para ser analizado por separado fuera de línea

A continuación, podemos ver cómo se puede utilizar un proxy para solo inspeccionar o incluso interceptar el tráfico.

¿Tienes que utilizar siempre SSL?

No, no es necesario. Pero es una buena idea hacerlo, no solo porque es más seguro, sino porque ayuda a tu imagen pública y a tus esfuerzos de marketing.

He aquí el motivo: Hoy en día, Google Chrome y otros navegadores importantes avisan al usuario si cualquier sitio web que acepte cualquier tipo de información del usuario -incluso solo una dirección de correo electrónico- no tiene SSL activado.

Es probable que esto desanime incluso a los usuarios novatos, ya que se muestra como una advertencia para todos.

El hecho de que un sitio web utilice o no HTTPS es incluso un factor que se tiene en cuenta en los algoritmos de los motores de búsqueda, lo que significa que es probable que tu sitio sea penalizado por Google, Bing y otros motores de búsqueda si no utiliza SSL/TLS.

¿Cómo se intercepta el tráfico SSL?

Hay varias maneras en la que los actores maliciosos interceptan el tráfico. Entre ellas se encuentran:

- certificados SSL falsos

- ataques SSL man-in-the-middle

- proxy de interceptación SSL

Lo que los estafadores suelen intentar hacer tras la interceptación, además de robar información útil, es manipular los datos para poder acceder finalmente a tus sistemas.

Por otra parte, como tus empleados y clientes recibirán la información manipulada como aparentemente encriptada por SSL, es más probable que confíen en ella. Por lo tanto, esto podría conducir más fácilmente a ataques exitosos como el carding, el robo de identidad, etc.

¿Cómo detener la revisión e intercepción maliciosa de SSL?

Como hemos visto, el cifrado TLS/SSL no puede proporcionar una completa tranquilidad. Al contrario, puede dar una falsa sensación de seguridad. De hecho, ese tráfico cifrado puede ser interceptado y no es rival para los estafadores expertos en tecnología en 2022 y más allá.

En cambio, se aconseja a las organizaciones de todo el espectro de la actividad en línea que estén atentas. La formación de los empleados en las mejores prácticas puede ayudar a garantizar que sepan confiar en los sitios web que utilizan HTTPS o incluso consultar con el equipo de TI para las transacciones importantes sobre las que no están seguros.

El objetivo de las organizaciones debe ser desplegar soluciones de revisión eficaces que les permitan protegerse de los delincuentes que intentan aprovecharse del cifrado SSL.

El mejor método para ello dependerá de cada empresa, así como del sector al que pertenezcan y de los tipos de ataques de los que suelen ser objeto.

Fuentes

- Chrome Developers: Novedades en Chrome 62

- Chromium Blog: Próximos pasos hacia una mayor seguridad en las conexiones

- SERP Watch: Estadísticas SSL para una navegación segura en 2022

- ZDNet: Cómo la NSA, y tu jefe, pueden interceptar y romper SSL

- Zscaler: Análisis de las amenazas basadas en SSL/TLS | Infografía de ThreatLabZ