Tras las elecciones presidenciales de 2016 en EE. UU, cada vez más personas han tomado conciencia de los ataques de bots en línea.

Sin embargo, la magnitud del problema es difícil de imaginar para un usuario común de internet. En el sector financiero, por ejemplo, los bots pueden representar hasta el 42% del tráfico total. En otros lugares, su actividad representa 1 de cada 5 solicitudes de sitios web.

Pero, ¿qué son exactamente los bots y cómo perjudican a las empresas en línea? Y lo que es más importante, ¿cómo podemos evitar que ataquen a las organizaciones?

¿Cómo funciona un ataque de bots?

Los ataques de bots son fáciles de entender si se sustituye la palabra bot por otra: script. En pocas palabras, un bot es un script: un programa automatizado que sigue un patrón de acciones establecido.

Un ejemplo sería:

- Un estafador tiene acceso a 5.000 números de tarjetas de crédito robadas.

- Entran en un sitio web de comercio electrónico y compran un artículo.

- Un script (o bot) recorre automáticamente todos los números de tarjeta de crédito en la caja para encontrar uno que funcione.

Por supuesto, existe una alta probabilidad de que sean marcados por la tienda online. Sobre todo si se desconectan y vuelven a conectarse utilizando el mismo ordenador.

Así es como pueden mejorar su estrategia: creando otro bot que:

- vuelva a conectarse al sitio web utilizando un proxy (para ocultar su dirección IP)

- rellene automáticamente la información de pago utilizando el nombre del titular de la tarjeta

¡Éxito! Ahora nuestros estafadores pueden probar todos sus números de tarjeta de crédito robados y el segundo script hace que parezca que son un usuario diferente cada vez.

Esto es, a menos que la tienda que están atacando utilice un sofisticado software de prevención del fraude y detección de bots.

Automatización para ataques masivos

Los bots, también conocidos como robots de internet, spiders, crawlers y bots web son esencialmente programas diseñados para realizar trabajos repetitivos. Los buenos pueden indexar un motor de búsqueda. Los malos, sin embargo, infectan computadoras y envían datos recopilados como contraseñas, pulsaciones de teclas registradas o paquetes capturados. También pueden utilizarse para multiplicar los intentos de infiltración en un sitio web.

Su ventaja es que son escalables, automatizados y fáciles de lanzar a gran escala. La interacción humana es limitada y el mantenimiento casi inexistente. En el contexto del fraude, es por tanto fácil lanzar bots y multiplicar los ataques a miles de sitios web a la vez para hacer lo siguiente, en varios puntos de contacto:

- en la inscripción: crear registros de usuarios falsos (account farming)

- en el inicio de sesión: robo de identidad (ataques ATO)

- en la caja: pagar con números de tarjeta de crédito robados

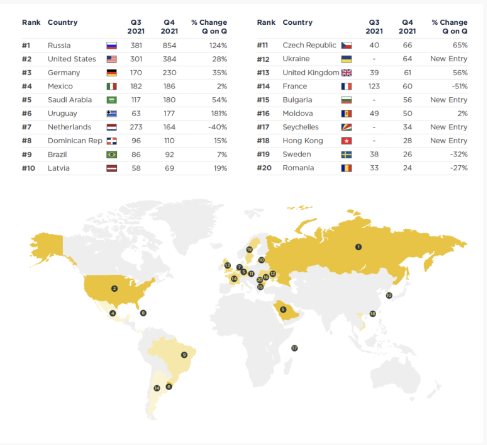

Aquí puedes ver los orígenes del tráfico automatizado en todo el mundo para el segundo semestre de 2021:

Sofisticación creciente

Un aspecto importante a tener en cuenta sobre los bots es que suelen implicar inversiones considerables en tiempo, recursos y costo financiero. Su desarrollo no es barato y, por lo tanto, son obra de redes de fraude organizadas con grandes recursos disponibles.

Esto es especialmente cierto porque su sofisticación tiene que aumentar con cada detección. Cómo los estafadores juegan constantemente al gato y al ratón con los equipos de prevención del fraude, los robots tienen que evolucionar haciéndose más complejos, ágiles y difíciles de detener.

Desglose de un ataque de bots fraudulento

Todo ataque bot fraudulento consta de dos etapas. La primera consiste en crear una base de datos con información de usuarios legítimos.

Generalmente se adquieren en la dark net y pueden requerir una gran inversión. Para multiplicar sus tasas de éxito, los estafadores tienen que adquirir muchos miles de puntos de datos. Estos pueden ser:

- FullZ: paquetes que contienen un nombre, un apellido, una fecha de nacimiento y una dirección. Opcionalmente pueden incluir una dirección de correo electrónico precreada e información sobre la tarjeta de crédito.

- Datos de tarjeta de crédito robados: recogidos de sitios web falsos o de un ataque de phishing.

- Información de inicio de sesión: una combinación de correo electrónico/nombre de usuario y contraseña. Suelen obtenerse de grandes filtraciones de datos.

Una vez que han construido su base de datos, los estafadores utilizarán bots para replicar el comportamiento de un usuario legítimo. Una vez más, esto implica importantes recursos diseñados para:

- Falsificar dispositivos: Dado que no sería eficiente utilizar un único PC o smartphone para cada intento, los estafadores utilizarán software que pueda emular múltiples navegadores, sistemas operativos y dispositivos. En cada intento se modifican parámetros menores para que parezcan un nuevo identificador de dispositivo, con el fin de evitar las listas negras y la detección de las reglas de velocidad. A veces simplemente ignoran por completo cualquier almacenamiento de JavaScript o cookies, lo que también es un indicador de alerta.

- IPs falsas: La suplantación de IP se realiza normalmente a través de conexiones de tipo servidor de ISP, VPN o servidor TOR. Sin embargo, los ataques más sofisticados pueden utilizar conexiones residenciales genuinas desde servicios proxy oficiales, computadoras infectadas o empresas especializadas en la venta de redes residenciales a prueba de balas.

- Replicar el comportamiento humano: Los bots más sofisticados tendrán un conjunto de acciones preprogramadas, como páginas que visitar y movimientos específicos del cursor diseñados para que parezcan interacciones genuinas de los usuarios.

Captchas vs análisis de la huella digital

Históricamente, la solución inmediata para señalar un comportamiento sospechoso en internet era implementar un captcha. Acrónimo de Completely Automated Public Turing Test to Tell Computers and Humans Apart (Prueba de Turing pública y totalmente automatizada para distinguir entre computadoras y humanos), los captchas suelen mostrar textos e imágenes distorsionados y te piden que teclees lo que lees, algo que las computadoras eran malas resolviendo por sí mismas. En resumen, solían ser una forma estupenda de separar el tráfico humano del automatizado.

«Los estafadores se pusieron al día con la tecnología. Ahora hay cientos de solucionadores de captchas en el mercado que anulan la medida de seguridad».

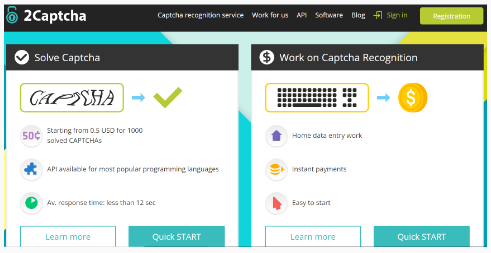

Hoy en día, sin embargo, los estafadores se han puesto al día con la tecnología: ahora hay cientos de solucionadores de captchas en el mercado que anularán la medida de seguridad.

Un servicio que vende captchas resueltos o que te permite resolverlos a cambio de una parte de la venta.

La otra -y única- solución es, por tanto, crear una huella digital completa de tus usuarios. La evaluación de riesgos debe abarcar tantos datos como sea posible para ofrecer una imagen clara de quién accede a tu sitio web. Esto puede hacerse mediante una combinación de tácticas, como por ejemplo:

- Verificación inversa de correo electrónico: medir aspectos como la validez de la dirección, la calidad del dominio y los enlaces a redes sociales es un gran paso para crear un perfil preciso del usuario.

- Huella digital del dispositivo: la creación de hashes basados en numerosos parámetros puede revelar la verdadera naturaleza de las conexiones de tus usuarios.

- Enriquecimiento de datos: Cruzar los datos obtenidos con bases de datos conocidas de ID robados, perfiles de redes sociales o incluso listas negras compartidas.

- Machine learning: La alimentación de todos los datos recopilados de las herramientas antes mencionadas en un sistema impulsado por IA puede automatizar la generación de reglas. También pueden mejorar con el tiempo a medida que se recopilan más datos y se perfeccionan las medidas de protección en línea.

Claves de los ataques de bots: No existe una solución única

A medida que las redes delictivas dedican más y más recursos a sus ataques de bots, resulta cada vez más difícil detectarlos. Y el problema va en aumento en varios sectores verticales como la venta de entradas, donde el 39% de todo el tráfico procede de bots maliciosos, o los juegos y apuestas (25,9%).

Lamentablemente, la bala mágica que una vez fue el captcha ya no es eficaz para los ataques de bots. Hoy en día, las organizaciones tienen que multiplicar sus herramientas de detección del fraude en el inicio de sesión, el registro y el pago para detectar los bots.

Si se combinan varias herramientas, como el análisis del correo electrónico, la detección de huellas de dispositivos, el enriquecimiento de datos y el machine learning, se podrá detectar a los bots y evitar que futuros ataques dañen tu negocio.

Puede que también te interese leer sobre:

- SEON: Fraude en el comercio electrónico: Detección y prevención

- SEON: Guía definitiva para la mitigación de bots

- SEON: Detección y prevención del fraude: Qué es y cómo encontrar las funciones adecuadas

Fuentes

- TechCrunch: Bots distorted the 2016 Election. Will the midterms be a sequel?

- Finadium: Financial services tops list for “bad bot” attacks

- Krebs on Security: The Rise of “Bulletproof” Residential Networks

- Finadium: Financial Services Top List for “Bad Bot” Attacks