¿Qué es un emulador?

Un emulador es un software diseñado para simular que estás utilizando un dispositivo distinto, imitando por completo desde su hardware hasta sus bugs.

La meta es hacer que tu sistema luzca exactamente como si fuera otro, ya sea un tipo distinto de PC, un dispositivo móvil o cualquier configuración de hardware.

Los emuladores tienen varios usos legítimos, desde ejecutar programas antiguos con motivos de entretenimiento, pero también son usados por los criminales para defraudar a las compañías, suplantar el hardware de sus víctimas y/o ocultar sus pistas.

En el mundo del cibercrimen, el tipo de emulador más popular son los emuladores de teléfonos móviles, que van mucho más allá del simple uso de un proxy móvil.

¿Cómo funciona un emulador en el fraude?

Los cibercriminales utilizan emuladores en sus esquemas tanto para ocultar sus rastros como para hacerse pasar por un dispositivo común que no levante sospecha, o lo que es pero, la apariencia de un dispositivo específico cuyo dueño legítimo está tratando de realizar compras o acceder a sus fondos.

Un emulador pretenderá tener un ID distinto del que en verdad tiene, y también es capaz de pasar rápidamente de un ID de dispositivo a otro.

Un ejemplo de esto es usar la tecnología de emulación para parecer el dueño legítimo de una cuenta de banco que accede a su banca en línea. Para lograr esto, el estafador puede:

- adquirir el ID de usuario/datos bancarios completos (fullz) de la víctima a través de phishing, compras en la dark web o de alguna otra forma

- configurar un emulador que suplante el ID del dispositivo del cuentahabiente

- suplantar la localización de GPS del cuentahabiente

- iniciar una transacción con el banco de la víctima, por ejemplo una transferencia de fondos a la baja de dinero del criminal

- interceptar el SMS de verificación enviado al teléfono de la víctima y usarlo como un factor de identificación secundario para aprobar la transacción

Si se hace correctamente, esto permite que el estafador pase por las verificaciones de dispositivo básicas, y por tanto logre su objetivo de robar dinero, como en este caso, o de realizar otro tipo de crímenes, como sucede en muchos otros.

En la práctica. un cibercriminal que usa un emulador suplantará exitosamente el ID y otras características de varios dispositivos en una sola sesión. Otro uso sería intentar sortear la app del proveedor específicamente, en vez de intentar abrir un sitio web.

¿Los emuladores y las máquinas virtuales son lo mismo?

Existen diferencias técnicas entre las VMs y los emuladores, que ayudan a entender por qué los estafadores tienden a preferir los emuladores sobre las máquinas virtuales.

La emulación se trata específicamente de adoptar la apariencia de un hardware en específico, mientras que la virtualización tiene que ver con la compatibilidad del software.

La virtualización crea un entorno virtual dentro de un entorno físico distinto. Un ejemplo común es Wine, que crea un entorno Windows dentro de Linux o macOS para poder utilizar software basado en Windows en equipos que no sean Windows. Simplemente crea una interfaz virtual, actúa como una computadora dentro de una computadora, por así decirlo.

Una máquina virtual crea un entorno aislado. Su meta principal es que los usuarios sorteen los problemas de compatibilidad de software.

La emulación emula el hardware de otro dispositivo. Por ejemplo, puede hacer que un PC Windows parezca un smartphone Android para un servidor remoto al que se conecta.

Otro ejemplo común de emuladores son software que reproducen juegos de máquinas arcade (e.g. MAME), así como reproductores de DVD-ROM virtuales que emulan la función de un reproductor de DVD sin que el usuario instale ese tipo de dispositivo.

Un emulador simula el hardware de otro dispositivo. Su meta es parecer idéntico a dicho dispositivo.

¿Qué son las granjas de emuladores?

Los emuladores pueden organizarse a veces como granjas enteras de emuladores, así como automatizarse como bots para realizar funciones básicas más rápidamente, causando daños irreparables tanto a las empresas como a los consumidores.

Las granjas de emuladores también pueden cambiar muy rápidamente de una cuenta a otra, especialmente en el caso de cuentas aleatorias utilizadas para enviar spam de reseñas, la creación masiva de nuevas cuentas, la instalación de aplicaciones, el fraude de publicidad móvil, etc.

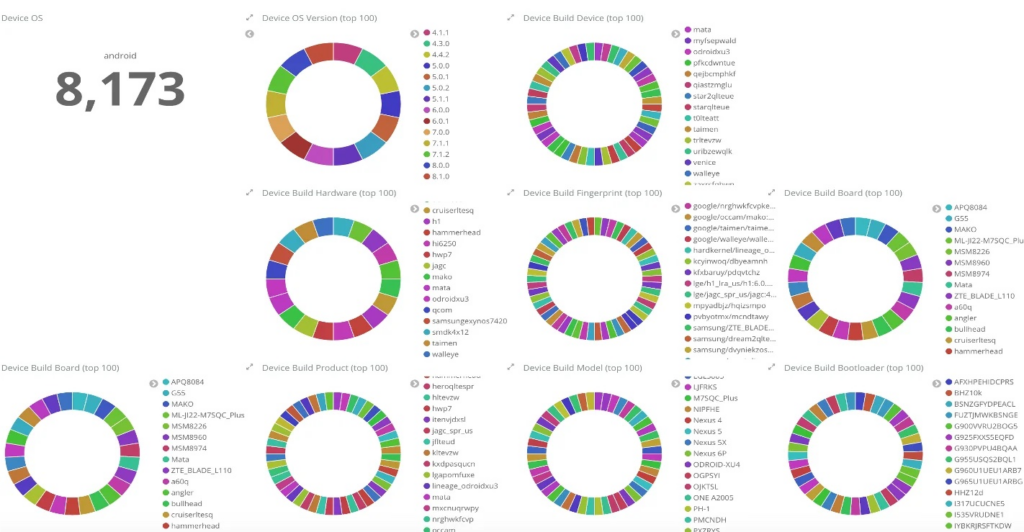

Como ejemplo reciente, Ars Technica informó en diciembre de 2020 que investigadores de ciberseguridad descubrieron una operación masiva en la que se utilizaban 20 emuladores para imitar a más de 16.000 teléfonos móviles.

La capacidad de cada emulador era enorme, y un solo emulador suplantó a más de 8.100 dispositivos móviles para robar de cuentas bancarias móviles comprometidas. Las pérdidas se valoran en millones.

Imagen de IBM vía Ars Tecnica

Ejemplos de fraude de emulador

Dado que los emuladores son una herramienta para los estafadores más que un tipo específico de fraude, los ciberdelincuentes los utilizan de varias formas distintas:

- permitir la multicuenta, haciendo que varios intentos diferentes de inicio de sesión o pagos desde el mismo dispositivo parezcan proceder de dispositivos diferentes

- emular dispositivos específicos pertenecientes a víctimas concretas a cuyas cuentas intenta acceder el estafador

- dar la apariencia de un nuevo usuario o comprador legítimo que intenta crear una nueva cuenta o completar una transacción, mediante la aleatorización

- para realizar fraudes de afiliación en sectores como el iGaming

- como SecOps para ocultar aún más el rastro del delincuente, de forma similar a los proxys y Tor

- realizar ciberespionaje o ciberguerra

- evadir bloqueos y alertas anteriores aparentando ser un usuario nuevo.

Algunos de los emuladores y programas de máquinas virtuales más utilizados son: FraudFox, Linken Sphere, Bluestacks, Nox, Incogniton, MultiLogin, Kameleo, Selenium y AntiDetect.

¿Cómo afecta a los negocios el fraude de emuladores?

El fraude de emuladores puede afectar a las empresas de muchas maneras. Tradicionalmente, las medidas antifraude básicas examinaban el ID del dispositivo para calibrar la fiabilidad de un usuario.

El fraude de emulador está diseñado para eludir esto, encontrando terreno fértil en métodos en gran medida obsoletos desplegados por empresas desprevenidas.

Las implicaciones son diversas y de gran alcance:

- pérdida de ingresos por mercancía robada

- pérdida de fondos para bancos, empresas de tecnología financiera y comercio electrónico

- solicitudes de contracargos y mayores tasas de contracargos

- un alud de reseñas falsas que causan daños a la reputación

- daños masivos a clientes y consumidores, por ejemplo, mediante la apropiación masiva de cuentas.

Se trata, por supuesto, de meros ejemplos. El núcleo del problema es que los emuladores hacen que el fraude sea más fácil de cometer, y que los delincuentes tengan más probabilidades de salirse con la suya. Para protegerse contra el fraude de los emuladores, las organizaciones deben adoptar estrategias antifraude actualizadas.

Cómo detectar el fraude de emuladores

Detectar, detener y mitigar el fraude con emuladores implica combinar protocolos avanzados de huella digital de dispositivos con otros métodos para recopilar varios puntos de datos que nos permitan llegar a conclusiones más seguras y completas sobre las intenciones y la identidad de cada usuario.

Por ejemplo, la identificación de un dispositivo puede parecer legítima, pero una vez combinada con una comprobación de la velocidad, puede revelar que el mismo dispositivo debía estar en un país remoto unos minutos antes.

Es imposible que ambas cosas sean auténticas, ya que no ha pasado el tiempo suficiente para que el consumidor haya viajado de un lugar a otro. Esto hace saltar las alarmas.

Llevando esta idea básica más allá, los protocolos antifraude sofisticados combinan lo anterior con machine learning, enriquecimiento de datos e inteligencia humana para llegar a conclusiones caso por caso.

Con la ayuda de sólidos conjuntos de reglas y un ajuste preciso, cada organización puede utilizar el software de detección del fraude más adecuado para implementar una protección eficaz contra el fraude de emuladores, a pesar del aumento observado en su uso en los últimos años.

Combinar la huella del dispositivo con otras verificaciones complejas significa que los estafadores no podrán encontrarte tan fácilmente, sin importar cómo intenten suplantar su dispositivo y conexión.

Leer más al respecto

Fuentes

- Ars Technica: “Evil mobile emulator farms” used to steal millions from US and EU banks

- Stack Overflow: What are the specific differences between an “emulator” and a “virtual machine”?