¿Tienes problemas para proteger las cuentas de tus usuarios? En esta guía, veremos por qué las cuentas son un objetivo, cómo los estafadores las obtienen y, por supuesto, qué pasos debes seguir para asegurarlas.

Esta es tu guía completa para entender y detectar el fraude por apropiación de cuentas (ATO) en tu negocio.

¿Qué es el fraude por apropiación de cuentas?

El fraude por apropiación de cuentas (ATO) ocurre cuando un estafador obtiene acceso no autorizado a una cuenta en línea mediante el robo de credenciales de inicio de sesión. Es una forma de robo de identidad, ya que el atacante utiliza la cuenta para diversos fines maliciosos.

Los usuarios a menudo llaman a este tipo de fraude «hackeo de cuentas» cuando descubren que alguien ha robado sus credenciales en línea. Este robo de identidad sucede cuando alguien inicia sesión en una cuenta ajena para explotarla.

La mayoría de los ataques de ATO tienen como objetivo obtener ganancias financieras, aunque los estafadores también pueden tener otros motivos, como:

- Obtener información personal sensible

- Hacerse pasar por el dueño de la cuenta

- Acceder a fondos o tarjetas de pago

- Usar la cuenta para estafar a los contactos del propietario

- Llevar a cabo esquemas como phishing o fraudes tipo CEO

¿Cómo funciona el fraude por apropiación de cuentas?

El fraude por apropiación de cuentas (ATO) puede llevarse a cabo de varias maneras, dependiendo del vector de ataque:

- Oportunista: Un estafador obtiene accidentalmente o intencionadamente las credenciales de inicio de sesión de alguien. Esto puede ocurrir tras una campaña de phishing masivo, mediante contraseñas fáciles de adivinar, ataques de fuerza bruta o malware como keyloggers.

- Compra de credenciales: Cada gran filtración de datos genera un aumento en los intentos de ATO, ya que las credenciales de cuenta se venden en grandes cantidades y a bajo costo en la darknet.

- Ataques por relleno de credenciales (credential stuffing): Los estafadores automatizan ataques (generalmente con bots) utilizando credenciales compradas en bases de datos filtradas.

- Explotación de vulnerabilidades de seguridad: Se aprovechan fallos de seguridad no corregidos para obtener acceso no autorizado a un sistema, como vulnerabilidades de Cross-Site Scripting (XSS) o Server Side Request Forgery (SSRF).

- Ataques dirigidos: Los estafadores apuntan a cuentas específicas que saben que son valiosas. En redes sociales y videojuegos, por ejemplo, existe un mercado para cuentas OG (originales) o con nombres raros o cortos. Para atacar estas cuentas, suelen usar técnicas como spear-phishing (phishing dirigido) o ataques de intercambio de SIM (SIM-swapping).

Las herramientas antifraude de SEON están diseñadas para detectar usos sospechosos y descubrir a estafadores ocultos.

Descubre más

¿Cuánto le cuesta el fraude por apropiación de cuentas (ATO) a las empresas?

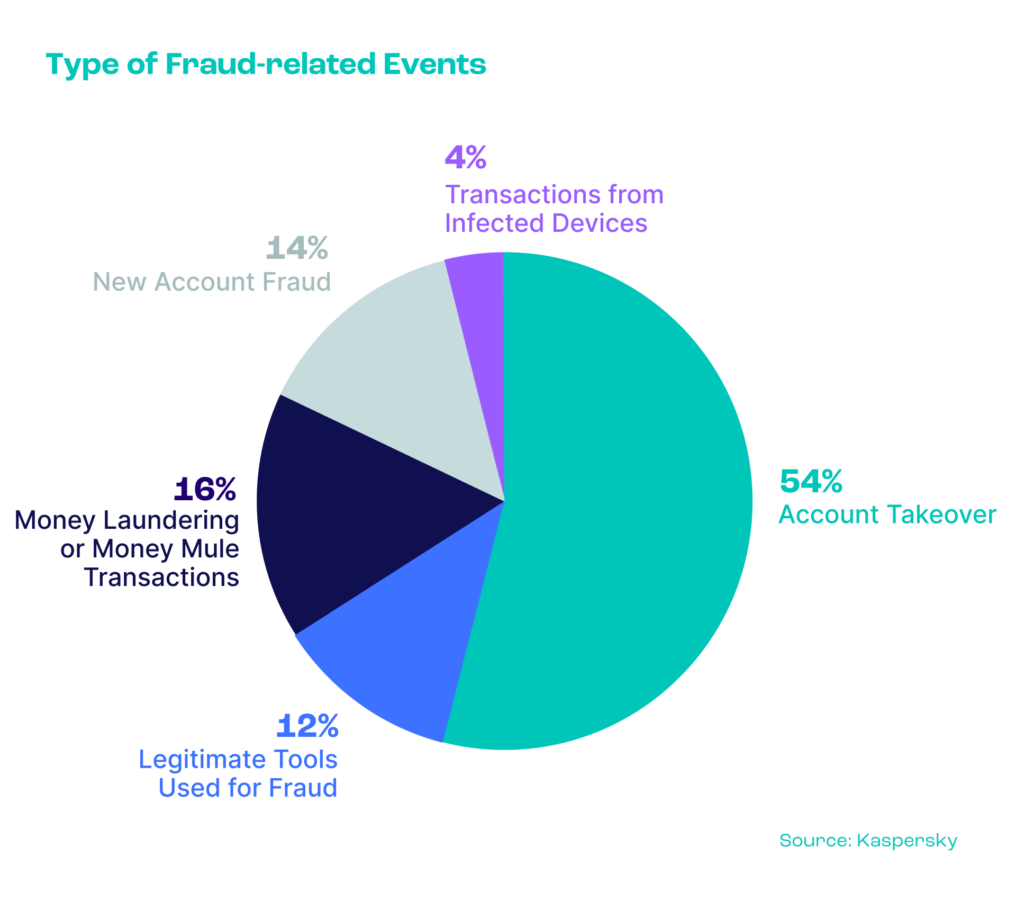

Según investigaciones de Kaspersky, más de la mitad de los ataques fraudulentos son, de hecho, apropiaciones de cuentas.

Aunque es más difícil para las empresas calcular las pérdidas monetarias del ATO en comparación con, por ejemplo, el fraude con tarjetas de crédito, esto no significa que sea un delito sin víctimas. Las consecuencias para las empresas afectadas son muy reales:

- Los hackeos y problemas de seguridad sobrecargan al equipo de TI.

- El equipo de soporte se ve desbordado por solicitudes de clientes intentando recuperar sus cuentas.

- El departamento financiero debe lidiar con contracargos.

- Los usuarios pierden confianza en la marca y recurren a la competencia.

En el peor de los casos, una brecha de seguridad pública puede hacer que las acciones caigan, hasta un 7.5%, según Bitglass.

¿Cuáles son las señales de un fraude por apropiación de cuentas?

Los empleados, individuos y equipos de TI deben estar atentos a diversas señales de un fraude por apropiación de cuentas (ATO). Estas señales van desde transacciones desconocidas y actividades inusuales en una cuenta hasta cambios en los datos personales. Aquí algunas señales que deberían activar tus alarmas:

- Transacciones desconocidas: Si notas algo que no reconoces, como un correo en tu bandeja de enviados que no enviaste, un cargo en tu estado de cuenta que no recuerdas haber realizado o una alerta de inicio de sesión en una cuenta en la que no intentaste acceder, es una señal clara de advertencia. Esto podría ser un caso de fraude por apropiación de cuentas. No lo ignores y notifica a tu departamento de TI, banco, la empresa propietaria de la cuenta o cualquier otra entidad relevante.

- Actividad inusual: Valores de compra más altos de lo normal o cambios en la frecuencia de las compras podrían indicar que una cuenta bancaria, de tarjeta de crédito o de comercio electrónico ha sido tomada. Cambios en los patrones de inicio de sesión (ubicación, hora o dispositivo, por ejemplo) también podrían indicar un fraude. Cualquier actividad inusual en una cuenta es motivo de atención.

- Cambios en la información personal: Aunque existen razones legítimas para que un titular de cuenta cambie su correo electrónico, número de teléfono o dirección de envío, cuando dos o más de estos datos cambian al mismo tiempo, puede ser motivo de sospecha.

Las empresas deben estar alerta ante todas estas señales de ATO. También es posible identificar intentos de apropiación de cuentas: múltiples intentos fallidos de inicio de sesión suelen ser indicativos de un estafador intentando acceder a una cuenta mediante fuerza bruta. Es fundamental prestar atención a estos intentos.

Detección de fraude por apropiación de cuentas (ATO)

Aunque detectar intentos de ATO puede ser un desafío, es posible identificarlos monitoreando comportamientos inusuales en las cuentas. Implementar software de prevención y detección de fraudes te permite rastrear la actividad de los usuarios y detectar patrones sospechosos.

- Identifica comportamientos sospechosos: Detecta cambios inusuales en las cuentas en tiempo real, reconoce direcciones IP sospechosas y dispositivos desconocidos, o identifica múltiples cuentas usadas desde el mismo dispositivo.

- Encuentra conexiones entre usuarios: Identifica redes de fraude y usuarios con múltiples cuentas al reconocer patrones recurrentes y conectar usuarios aparentemente no relacionados.

- Aprovecha el aprendizaje automático: Las herramientas impulsadas por IA mejoran con tu retroalimentación, ayudándote a identificar patrones y comportamientos que pasan desapercibidos para el ojo humano.

Contar con una solución adecuada de prevención y detección de fraudes te proporciona herramientas esenciales para monitorear proactivamente la actividad de los usuarios, identificar rápidamente comportamientos sospechosos y bloquear intentos de apropiación de cuentas.

Métodos para detectar fraude por apropiación de cuentas

Detectar inicios de sesión sospechosos puede ser complicado debido a la información limitada disponible. Sin embargo, herramientas de detección de fraudes pueden extraer datos adicionales para mejorar tu capacidad de identificar quién está accediendo a una cuenta:

- Huella digital del dispositivo: Este método recopila información sobre el hardware y software del dispositivo utilizado para acceder a tu servicio. Es eficaz para prevenir inicios de sesión desde dispositivos o navegadores desconocidos y detectar emuladores o máquinas virtuales sospechosas, frecuentemente usados por estafadores.

- Análisis de IP: Rastrea la ubicación del usuario y monitorea patrones regulares de geolocalización para detectar conexiones inusuales, como el uso de VPN o Tor. Este análisis ayuda a crear listas blancas de usuarios para reducir falsos positivos; por ejemplo, al registrar viajes informados con antelación.

- Análisis de comportamiento con reglas de velocidad: Si un ATO ya está en curso, aún puedes detectarlo identificando comportamientos sospechosos. Herramientas dedicadas o investigaciones manuales pueden señalar actividades inusuales en la cuenta.

Cómo detecta SEON el fraude por apropiación de cuentas

En SEON, hemos integrado múltiples funciones para detectar ATO en nuestra solución de prevención de fraudes, enfocándonos en ofrecer una experiencia de usuario óptima y procesamiento rápido:

- Huella digital avanzada: Identifica instantáneamente cuando un usuario se conecta con combinaciones sospechosas de hardware y software.

- Aprendizaje automático transparente: El algoritmo de SEON aprende de tus patrones de ATO y se reentrena varias veces al día. Los resultados se presentan en reglas comprensibles, permitiéndote evaluar los datos de inicio de sesión y reducir falsos positivos.

- Reglas de velocidad: Monitorea la actividad completa de los usuarios en tu sitio web mediante API personalizadas, ayudándote a identificar comportamientos sospechosos con precisión.

La buena noticia es que proteger las cuentas individuales de tus usuarios y los intereses generales de tu negocio se puede lograr con las mismas herramientas. La flexibilidad de las reglas de riesgo y las API de SEON te brinda el nivel de protección contra fraudes que necesitas.

Preguntas frecuentes

El fraude por apropiación de cuentas ocurre cuando alguien accede sin autorización a una cuenta existente de otra persona. Por otro lado, el robo de identidad implica la creación fraudulenta de una nueva cuenta utilizando información de identidad robada.

La apropiación de cuentas puede afectar tanto a empresas como a individuos, mientras que el robo de identidad impacta exclusivamente a las personas.

El monitoreo en tiempo real de la actividad de las cuentas, junto con el análisis del comportamiento de los usuarios y alertas automáticas para detectar actividades sospechosas, es el mejor método para identificar el fraude por apropiación de cuentas (ATO). Además, es fundamental realizar revisiones periódicas de las credenciales de los usuarios en comparación con bases de datos de filtraciones conocidas y educar a los usuarios sobre los riesgos como parte de una estrategia efectiva de detección.

Las industrias más vulnerables a ataques de fraude por apropiación de cuentas incluyen, entre otras, los servicios financieros, comercio electrónico, atención médica, iGaming, así como los sectores gubernamentales y educativos, debido a su acceso a datos valiosos y activos financieros.