Una filtración de datos suena como malas noticias para todos, pero hay un lado positivo cuando se trata de la verificación de identidad.

Cada año se supera el récord del número de registros expuestos en violaciones de datos. En 2020, el volumen incrementó un 141% con 37 mil millones de registros perdidos.

Claramente son malas noticias para las compañías afectadas. Quizás incluso más para sus usuarios. Pone sus cuentas en riesgo y los forza a tomar acciones preventivas.

Pero también podemos usar esa información juiciosamente para protegerlos. De hecho, una filtración de datos puede informar procesos como el score crediticio alternativo con la herramienta de prevención de fraude apropiada. Veamos cómo funciona esto en la práctica.

¿Qué es una filtración de datos?

Una filtración de datos es un evento en el que información que se mantenía privada se hace pública. Tiende a cubrir datos personales, confidenciales, delicados u ocultos que son revelados por personas no autorizadas. La mayoría de las compañías estarán familiarizadas con las filtraciones de datos después de que un estafador, cibercriminal o agente malicioso robe información de la compañía y la ponga disponible para su venta en línea.

El tipo de filtración de datos más común tiende a afectar los expedientes de usuarios, que se intercambian o se venden en mercados en línea. Los mercados de la darknet son particularmente adecuados para comprar o vender datos de compañías, especialmente si esas bases de datos contienen información privada como identificaciones, números de tarjetas de crédito, números de cuentas bancarias, números de seguridad social o credenciales de acceso.

¿Cómo comprobar una filtración de datos en un email?

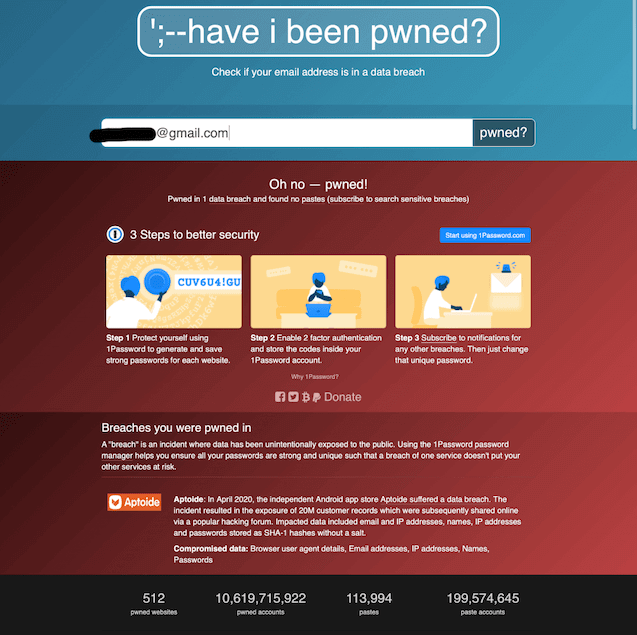

Es importante aprender esto si tu información personal ha sido revelada debido a una filtración de datos. Puedes hacerlo manualmente, mirando las noticias recientes acerca de violaciones de datos. El lugar estándar para comprobar filtraciones de datos es sin duda alguna haveibeenpwned.com, el sitio web número uno para encontrar información comprometida.

Cómo HaveIBeenPwned muestra si tu dirección de correo electrónico aparece en una filtración de datos

En un vistazo, te permite visualizar si tu correo electrónico ha aparecido en cualquier filtración de datos, cuáles son, y te dará la información de los antecedentes de la filtración.

También hay una guía paso por paso de cómo mejorar tu propia seguridad (usualmente incluye patrocinios pagados por gestores de contraseñas).

También es destacable que un número creciente de compañías, como Firefox, te permiten verificar si tu información personal ha sido comprometida directamente dentro de su producto.

Qué cucede después de una filtración de datos

La razón por la cual suceden las violaciones de datos en primer lugar es que los criminales pueden revender la información en la dark web. Así que eso es lo primero que sucederá.

Te puedes encontrar con enormes vertederos de datos, como se los conoce, que se venden por lote en foros turbios de internet.

Cómo aparecen las cuentas provenientes de filtraciones de datos en la dark web

Estas credenciales de acceso de cuentas se usan para el robo de cuentas (ataques ATO) o el rellenado de credenciales, en el que los estadadores prueban una combinación de correo electrónico y contraseña en varios servicios.

Como nota al pie, es por esto que utilizar contraseñas ligeramente personalizadas para diferentes servicios puede ser contraproducente. Si tu contraseña de Gmail es passw0rd4Gmail, se infiere fácilmente cuál será la de LinkedIn.

Si los estafadores tienen éxito en acceder, minarán los detalles personales de las cuentas, o, idealmente, las divisas (criptomonedas e incluso puntos de bonificación).

Ahora, si nos vamos del lado de la compañía que perdió los datos, probablemente tenga que informar a sus usuarios. Esto es especialmente cierto para las compañías europeas ya que el GDPR obliga a las compañías a reconocer públicamente cuando han perdido expedientes de clientes.

Una vez que le informan al usuario sobre la filtración, tiende a cambiar las contraseñas, pero no las direcciones de correo electrónico. Aquí es donde se pone interesante desde la perspectiva de la gestión del fraude.

¿Cómo prevenir una filtración de datos?

Prevenir filtraciones de datos involucra esfuerzos de tus equipos de seguridad y TI, y de cada empleado y ejecutivo. La capacitación y la educación son fundamentales, y aquí hay algunos pasos que puedes implementar hoy mismo:

- Educa a los empleados sobre la seguridad de correos electrónicos: esto incluye enseñar a todos cómo abrir archivos adjuntos de forma segura, verificar la información del remitente y realizar escaneos de malware y virus.

- Promueve prácticas contra el phishing: otro ejemplo donde la prevención es mejor que la cura. Si puedes enseñarle a todos cómo detectar los intentos de phishing y la ingeniería social, esencialmente estás bloqueando el acceso a cualquier potencial dato valioso.

- Asegura los inicios de sesión de todos: muchas filtraciones de datos suceden después de que los criminales acceden a tu negocio utilizando las cuentas de otras personas. Puedes asegurar la fase de inicio de sesión para prevenir lo que se conoce como robo de identidad, o ataque ATO.

- Refuerza tu seguridad de TI: por último, pero no menos importante, deberías asegurarte de que estás listo para lidiar con potenciales ataques DDos, MiTM, Scripting de sitios cruzados u otras técnicas que puedan dejar tu sitio a merced de los cibercriminales.

Cómo verificar usuarios con comprobaciones de filtraciones de datos

La buena noticia es que las filtraciones de datos se pueden convertir en una fuerza del bien. Esto es en el contexto de la prevención del fraude, donde puedes comprobar si los datos han aparecido anteriormente en una filtración. Así es como funciona:

Comprobaciones de correo electrónico en la fase de registro

Cuando los usuarios se registran en tu servicio, es probable que deban proporcionar una dirección de correo electrónico. Cubrimos previamente las ventajas de una herramienta de análisis de correo electrónico en otro artículo, pero en el contexto de las filtraciones de datos, esta es la conclusión clave:

- Una dirección de correo electrónico que aparece en una comprobación de filtración de datos probablemente pertenece a un usuario legítimo. Significa que la dirección es antigua, e incluso podrías inferir su antigüedad.

- Una dirección de correo electrónico que no aparece en una comprobación de filtración de datos podría considerarse como más riesgosa. Puede haber sido creada recientemente, o incluso ser una desechable.

Esta es una ventaja enorme en el score crediticio moderno, donde necesitas calcular qué tan riesgoso es un usuario con base en la menor cantidad de datos posible.

Puedes leer más acerca de cómo reducir el fraude con un buscador inverso de correo electrónico aquí.

Comprobaciones de correo electrónico en la fase de inicio de sesión

Las cosas se ponen todavía más interesantes en la fase de inicio de sesión. Una forma de asegurar que sólo los usuarios legítimos accedan a sus cuentas sería echar un vistazo a las últimas noticias de filtraciones de datos, y manualmente verificar si sus credenciales de acceso han sido filtradas.

Pero siempre hay una forma más inteligente de automatizar las comprobaciones: utilizando una combinación de análisis de correo electrónico y huella digital de dispositivo.

En términos simples, aquí hay ejemplos de reglas que podrías establecer:

- Si el correo electrónico apareció recientemente en una revisión de filtración de datos y el usuario parece conectarse desde un dispositivo nuevo, deberías incrementar el riesgo. Esto apunta fuertemente hacia un robo de cuenta.

- Si el correo electrónico recientemente apareció en una revisión de filtración de datos y el usuario se conecta desde un dispositivo de confianza, podrías sugerir un cambio de contraseña. Nunca es una mala idea educar a tus usuarios acerca del valor de sus cuentas para prevenir daños más adelante.

Incluso podrías establecer configuraciones más sofisticadas utilizando reglas de velocidad, por ejemplo. Si el correo electrónico de un usuario aparece en una filtración de datos, accede a su cuenta y realiza una solicitud de restablecimiento de contraseña en un periodo corto de tiempo: ¿esto significa que se trata de usuarios legítimos que se preocupan por sus cuentas? ¿O se trata de un estafador oportunista?

Únicamente una solución de huella digital previamente instalada te ayudará a completar la perspectiva completa para reducir el índice de insulto del cliente y mejorar la seguridad.

Conclusiones clave de las revisiones de filtraciones de datos

En conclusión, puedes ver cómo verificar una filtración de datos puede ser una ventaja para los gestores de fraude. Puede parecer contraintuitivo, pero a veces, el trabajo de los cibercriminales puede ser usado en su contra.

Por supuesto, esta es solo un arma dentro de tu arsenal de perfilamiento de correo electrónico. También necesitarás completar tu perspectiva utilizando todas las herramientas a tu disposición, tal como el análisis de IP, huella digital del dispositivo e idealmente reglas específicas de tu industria.

Herramienta de Búsqueda de Correo Electrónico de SEON

¿Listo para comenzar? Haz clic aquí para aprender más acerca de cómo SEON ayuda con la inteligencia de datos y la detección automática de fraude.

Preguntas frecuentes

Sí. Puedes acudir a sitios como HaveIBeenPwned e ingresar tu correo electrónico. El sistema comprobará las últimas filtraciones de datos para informarte si tus datos han sido comprometidos.

Sí. Puedes realizar verificaciones manuales ilimitadas gratis. Sin embargo, si quieres realizar verificaciones por lote o conectarte a su API, necesitarás tener una cuenta de pago.

Sí. Podrías recibir un correo electrónico alertándote que tu información ha sido encontrada en una filtración de datos.

Significa que eres vulnerable a un ataque de robo de cuenta, en el que alguien accede a tu cuenta ilegalmente. Lo mejor que puedes hacer es cambiar regularmente tus contraseñas, especialmente si tus datos han sido filtrados en internet.

No. Pero los correos electrónicos de phishing pueden conducir a una filtración de datos. Los estadadores usan los correos electrónicos de phishing para recolectar información sobre la gente, incluyendo los empleados de compañías y aquellos con acceso a datos de negocio. Si pueden hacerse pasar por ellos a través de la ingeniería social, es muy probable que resulte en una filtración de datos.

Descubre más sobre: